В прошлом месяце мы выпустили вторую бета-версию инструментария iOS Forensic Toolkit, в которой была добавлена возможность низкоуровневого анализа моделей iPhone 5s, 6/6 Plus, 6s/6s Plus/SE. Сегодня мы расширяем список совместимых устройств: поддержка checkm8 добавлена и для моделей iPhone 7 и 7 Plus.

В предыдущей версии

Ровно месяц назад вышла вторая бета-версия iOS Forensic Toolkit 8.0 для Mac, в которой мы представили поддержку извлечения файловой системы и расшифровки связки ключей через эксплойт загрузчика checkm8. В состав релиза вошли возможности криминалистически чистого, верифицируемого и повторяемого анализа. О том, что такое криминалистически чистый анализ, читайте в нашей статье Криминалистически чистый анализ iPhone 5s, 6, 6s and SE.

Наше решение позволяет извлечь образ файловой системы и расшифровать связку ключей с гарантией неизменности данных на самом устройстве. При этом наше решение (при его правильном использовании) позволяет получить идентичный результат во время повторного извлечения: вычисленные для обоих образов контрольные суммы совпадут.

Также в новой версии инструментария заявлен переход на новый пользовательский интерфейс. В настоящее время интерфейс в стадии разработки, поэтому в бета-версиях продукта управление реализовано посредством аргументов командной строки.

Поддержка iPhone 7

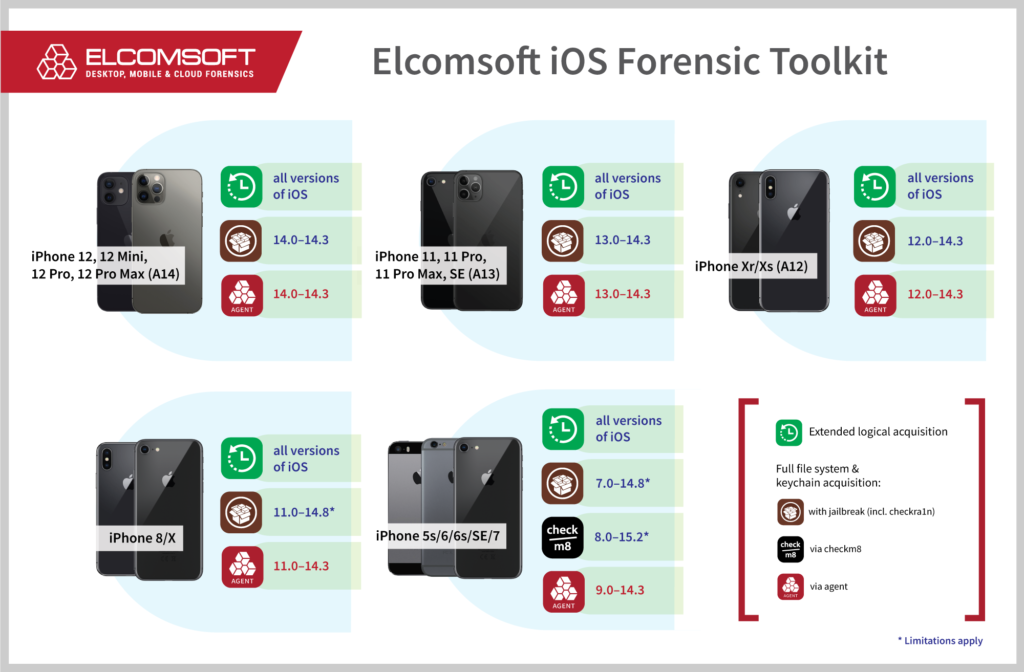

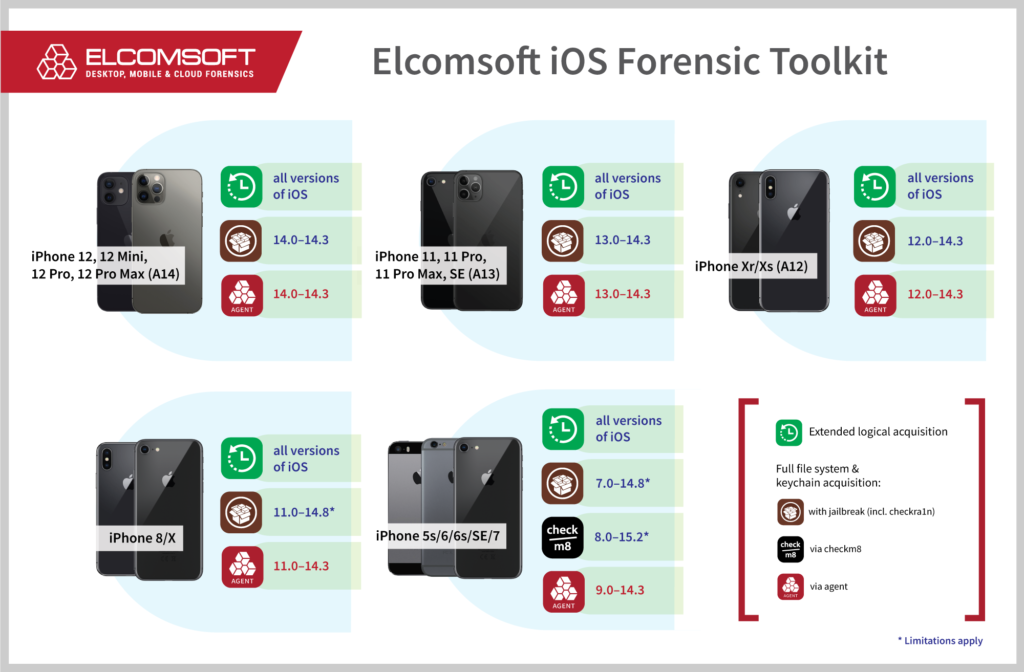

Вторая бета-версия инструментария поддерживала линейку устройств Apple от iPhone 5s до iPhone 6s, 6s Plus и первой модели iPhone SE включительно. В списке совместимых моделей отсутствовали как iPhone 7 и 7 Plus, так и более новые модели iPhone 8/8 Plus/iPhone X, для которых также работает эксплойт загрузчика. Над последней линейкой работа продолжается, а поддержку моделей iPhone 7 и 7 Plus мы добавили в актуальной версии инструментария.

В iOS Forensic Toolkit 8.0 beta 3 для Mac появилась поддержка криминалистически чистого анализа iPhone 7 и 7 Plus через эксплойт загрузчика checkm8. Добавлены следующие модели:

iPhone 7 (iPhone9,1 и iPhone9,3)

- A1778 (Global)

- A1660 (USA & China)

- A1780 (China)

- A1779 (Japan)

- A1853

- A1866

iPhone 7 Plus (iPhone9,2 и iPhone9,4)

- A1784 (Global)

- A1661 (USA & China)

- A1785 (Japan)

- A1786 (China)

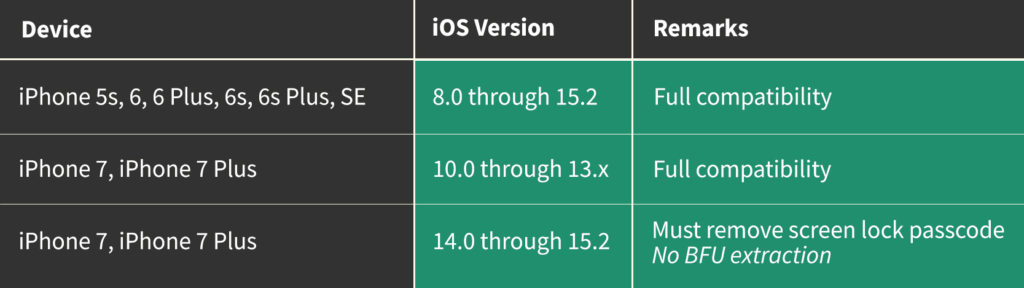

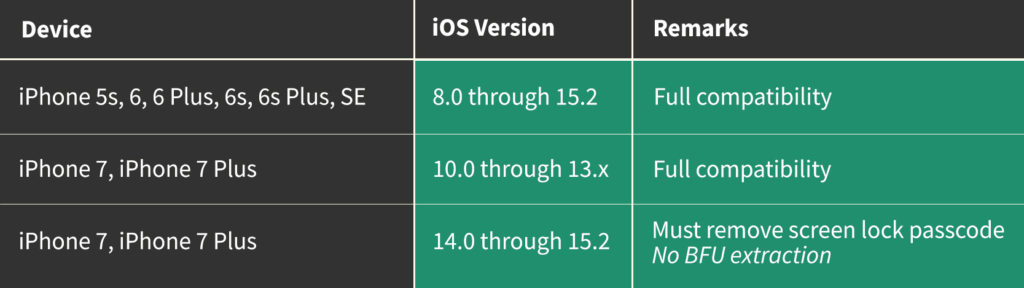

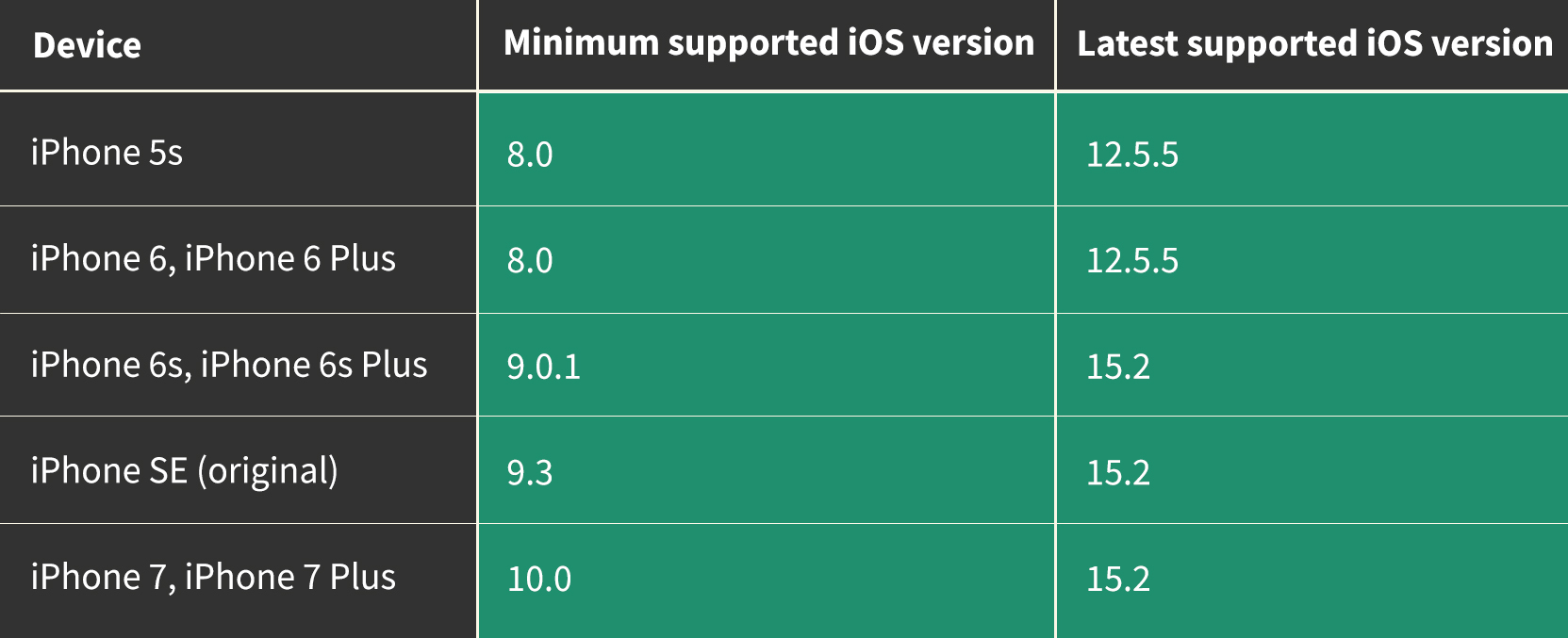

Поддержка iPhone 7 реализована по-разному в зависимости от того, какая версия iOS установлена на устройстве. Так, для моделей iPhone 7 и 7 Plus под управлением iOS 10.0 — 13.x доступен полноценный анализ, включая расшифровку связки ключей. Необходимости удалять код блокировки нет.

В то же время для устройств iPhone 7 и 7 Plus с iOS 14 и 15 (вплоть до iOS 15.2) необходимо удалять код блокировки экрана перед тем, как установить эксплойт. Это нарушает криминалистическую чистоту анализа.

Ниже — таблица со списком совместимости:

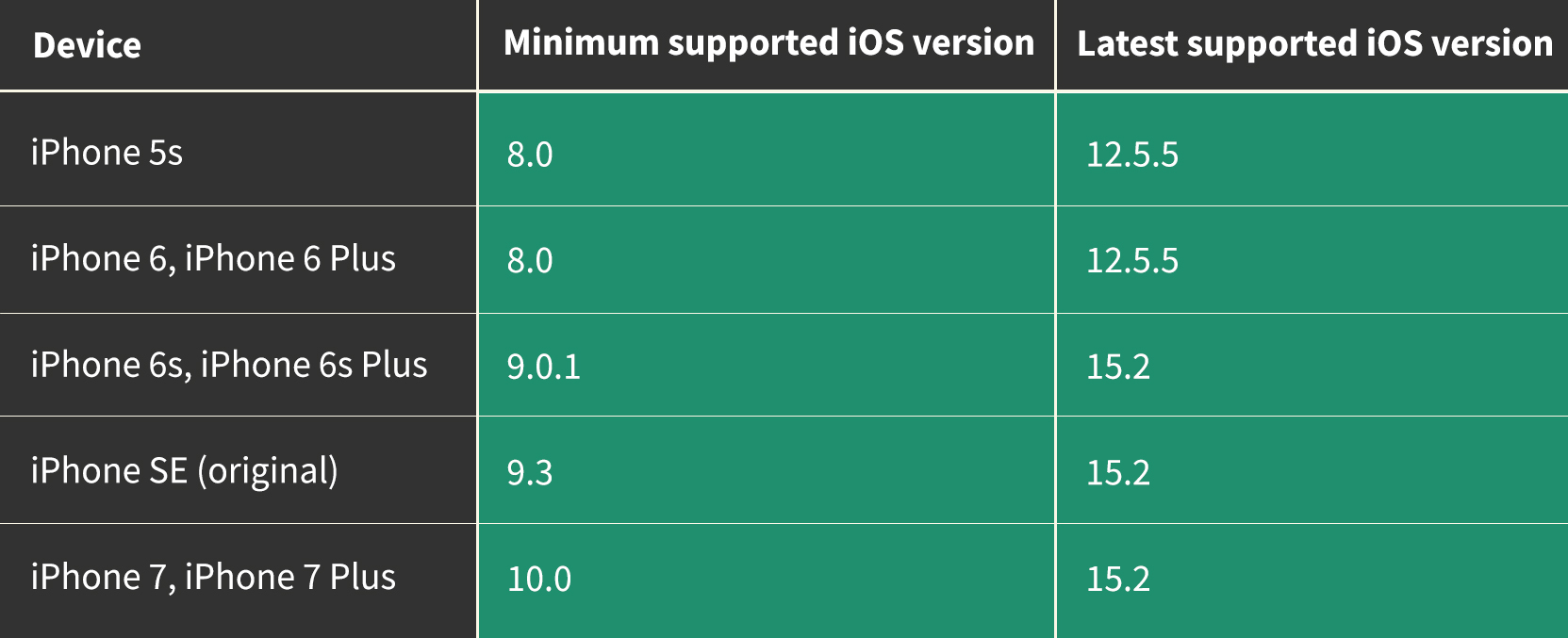

Внимание: устройства iPhone 6s и 6s были выпущены с версией iOS 9.0.1, а iPhone SE поставлялся с iOS 9.3. iPhone 5s вышел с iOS 7.0, которая в настоящий момент не поддерживается инструментарием.

Перевод устройства в режим DFU

Перевести устройство в режим DFU может быть непросто, особенно если вы никогда не делали этого раньше. DFU отличается от Recovery тем, что Recovery был разработан для использования конечным пользователем, в то время как DFU предназначен для использования специалистами в сервисных центрах.

Шаги для входа в DFU неочевидны; индикация успешного входа в DFU отсутствует. Необходимо точно следовать инструкциям, внимательно соблюдая тайминги. В результате экран устройства должен быть чёрным. Чтобы упростить процесс, iOS Forensic Toolkit показывает нужные действия в режиме реального времени, включая таймер обратного отсчёта для каждого действия.

Подробные инструкции — в статье Перевод в режим DFU.

Если одна из кнопок на телефоне не работает, то см. следующие инструкции: Аппаратный способ перевода iPhone в режим DFU: когда не работают кнопки.

Наконец, обратите внимание: для установки эксплойта может потребоваться хаб: checkm8, USB хабы и поддержка iPhone 7.

О важности связки ключей

Извлечение и расшифровка связки ключей — важнейшая часть низкоуровневого анализа iPhone. В связке ключей система хранит все пароли, маркеры аутентификации и ключи шифрования к наиболее защищённым программам включая Signal. Значительная часть этих записей попадает в состав резервных копий (локальных, с паролем), однако многие данные, включая ключи шифрования Signal, в резервных копиях не сохраняются, и извлечь их можно исключительно посредством низкоуровневого анализа.

В новой версии продукта добавлена возможность извлечения полной связки ключей для всех поддерживаемых устройств и всех версий iOS 15, включая iOS 15.2. Эта возможность уникальна для iOS Forensic Toolkit.

Ограничения и ожидания

На извлечение iPhone 7 с помощью checkm8 есть ещё одно ограничение. Для более старых устройств можно использовать версию iBoot для определения версии iOS, установленной в устройстве. Мы делаем всё возможное, чтобы правильно угадать версию iOS, но даже в случае ошибки часто срабатывает использование следующей или предыдущей версии. В случае с iPhone 7 этот подход не работает; необходимо использовать прошивку, которая точно соответствует установленной сборке iOS. Если вы используете неправильную версию, iPhone либо перезагрузится, либо эксплойт не сможет разблокировать раздел данных. Продолжайте пробовать разные прошивки, пока не будет найдена правильная версия.

Наша реализация checkm8 теперь охватывает большую часть устройств, уязвимых для checkm8 — от iPhone 5s до iPhone 7 и 7 Plus, с некоторыми оговорками. Мы активно работаем как над расширением списка устройств, так и над тем, чтобы снять все возможные ограничения.

Чтобы использовать инструментарий, необходимо знать код блокировки экрана, если он установлен (а на последних версиях iOS и iPhone 7/7 Plus — удалить его). Перебор паролей эксплойтом не поддерживается.

Ссылка на скачивание

iOS Forensic Toolkit для Mac beta 3 доступен для скачивания всем обладателям актуальной лицензии. Для работы продукта потребуется USB-донгл, который поставляется при заказе продукта. Скачать бета-версию можно из личного кабинета.