4 октября, 2024, Oleg Afonin

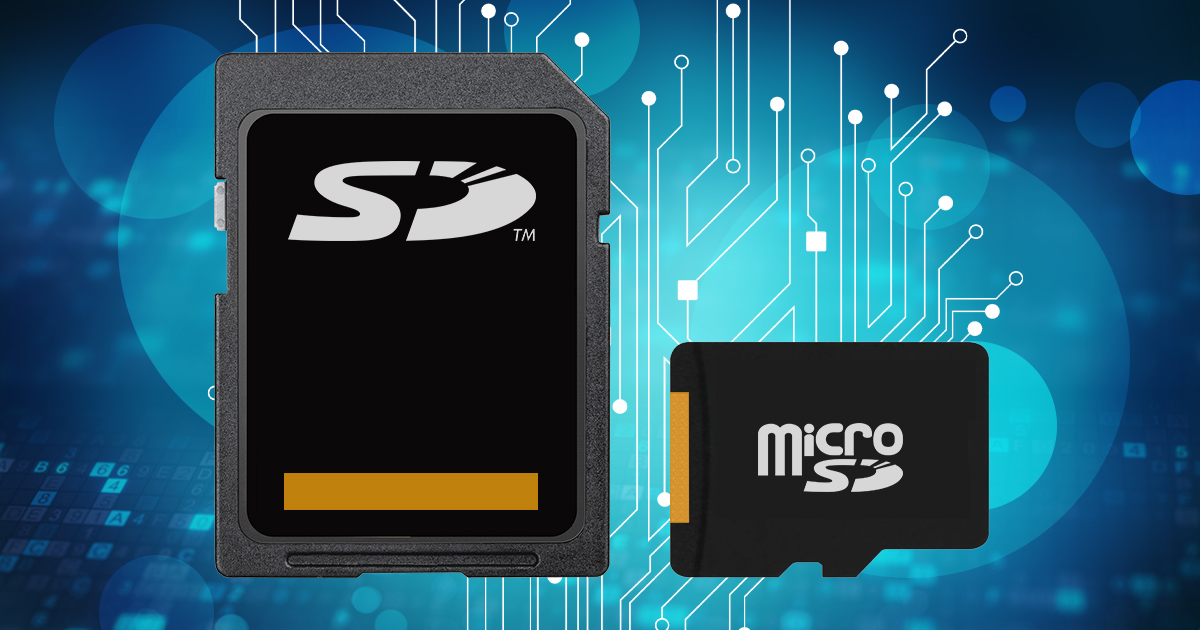

В рамках стандарта карт памяти SD Card существует огромное количество официальных, полуофициальных и неофициальных стандартов и обозначений, многие из которых пересекаются в самых странных комбинациях. Потребители давно запутались в маркировках, а производители не стесняются указывать многочисленные «классы» производительности, типы скоростей и чисто маркетинговые, не имеющие отношения к стандарту маркировки, что ещё сильнее запутывает пользователя. В этой статье мы попробуем разобраться в маркировках современных SD-карт — как официальных, так и неофициальных.

Читать дальше »