Мы не раз и не два писали о паролях, которыми могут быть защищены резервные копии, создаваемые устройствами под управлением iOS и iPadOS. Из множества разрозненных статей трудно составить цельное впечатление о том, что из себя представляют эти пароли, на что влияют, как их восстановить, можно ли их сбросить и в каких случаях это нужно делать — а когда не нужно категорически. В этой статье мы подводим итог многолетних исследований этой области и даём конкретные рекомендации по работе с паролями.

Что такое резервные копии iOS и какое отношение они имеют к мобильной криминалистике?

В рамках экосистемы Apple данные пользователей могут сохраняться несколькими разными способами, которые могут работать как совместно, так и по отдельности. Существуют следующие виды резервных копий:

- Резервные копии в облаке iCloud. В свою очередь, могут быть как обычными, так и зашифрованными, если пользователь включил опцию Advanced Data Protection for iCloud.

- Синхронизированные данные в iCloud. Не являясь «классическими» резервными копиями, эти данные, тем не менее, комплементарны к ним. В частности (но далеко не только), фотографии пользователя именно синхронизируются с облаком, не попадая, как правило, в облачные резервные копии.

- Локальные резервные копии, создаваемые на компьютере пользователя приложением iTunes или Apple Devices (Windows) или Finder (macOS). Могут быть как обычными, так и зашифрованными — защищёнными паролем.

Обратите внимание: сервис резервного копирования есть только в устройствах Apple iPhone, iPad и iPod Touch. Во всех других устройствах компании, работающих на производных от iOS операционных системах, службы резервного копирования нет, и извлечь из них резервную копию не удастся. Логический анализ таких устройств, как Apple TV, Apple Watch или HomePod сводится к извлечению расширенной информации об устройстве, медиа-файлов и журналов диагностики.

Помимо резервных копий, которые извлекаются в рамках логического анализа, существуют и другие способы извлечения, которыми можно получить существенно больше данных. Так, для старых устройств доступен метод извлечения через эксплойт загрузчика, а для многих версий iOS — посредством агента-экстрактора. Несмотря на то, что этими способами можно извлечь значительно больше информации, чем доступно в резервных копиях, область их применимости ограничена либо устаревшими устройствами, либо достаточно старыми версиями iOS, в то время как логический анализ (и, соответственно, резервные копии) доступен для всех устройств iPhone и iPad.

Резервные копии устройств могут содержать ценные улики, относящиеся к исследуемому периоду времени. В резервных копиях, создаваемых на компьютере пользователя, хранится максимально доступный в рамках логического извлечения объём данных — за рядом исключений. На соответствующей странице документации Apple перечисляет данные, которые не входят в состав локальных резервных копий. Процитируем Apple:

Резервная копия, созданная на компьютере, отличается от синхронизации и включает в себя почти все данные и настройки вашего устройства. Созданная на компьютере резервная копия не включает следующее:

- содержимое из магазинов iTunes Store и App Store или файлы PDF, загруженные непосредственно в приложение Apple Books;

- содержимое, синхронизированное с Mac или ПК с Windows (например, импортированные файлы в формате MP3 или компакт-диски, видеоролики, книги и фотографии);

- данные, которые уже хранятся в iCloud (например, «Фото iCloud», сообщения iMessage, текстовые (SMS) и мультимедийные (MMS) сообщения);

- настройки Face ID и Touch ID;

- информация и настройки Apple Pay;

- данные почты Apple;

- данные приложений «Активность», «Здоровье» и «Связка ключей» (для создания резервной копии этих данных необходимо использовать функцию шифрования резервных копий).

Несмотря на ограничения, в резервных копиях содержится достаточно большой массив данных, однако о фотографиях нужно поговорить отдельно.

Фотоальбом в резервных копиях: всегда ли он присутствует и всегда ли полностью?

В документации Apple указано, что «данные, которые уже хранятся в iCloud (например, «Фото iCloud»)» не будут включаться в созданные на компьютере резервные копии. Мы неоднократно проверяли это утверждение, и не можем подтвердить его истинность. По результатам наших исследований, фотографии пользователя всегда включаются в состав локальных резервных копий независимо от состояния настройки «Фото iCloud». В то же время часть фотографий может физически отсутствовать на устройстве, если у пользователя в настройках iCloud активирована другая опция — Optimize iPhone Storage, «Оптимизация хранилища». Согласно документации, «если функция «Оптимизация хранилища» включена, фотографии и видео в полном разрешении хранятся в iCloud, а на устройстве при необходимости сохраняются их уменьшенные копии». Если такое произойдёт, полные версии фотографий можно извлечь из облака iCloud посредством облачного извлечения в Elcomsoft Phone Breaker.

Фотографии вместе с метаданными можно извлечь из устройства по отдельному протоколу AFC в рамках расширенного логического анализа программой Elcomsoft iOS Forensic Toolkit. У этого способа дополнительное преимущество: протокол AFC не защищён паролем к резервной копии. Пользоваться этой функцией имеет смысл в следующих ситуациях:

- резервная копия создаётся с паролем, и сбросить его не получается

- резервная копия вообще не создаётся по каким-то причинам

- нужно быстро извлечь только фото и больше ничего

Что такое пароль на резервную копию?

Локальные резервные копии, о которых пойдёт речь сегодня, обладают уникальной особенностью: доступность их содержимого различается в зависимости от того, была ли резервная копия защищена паролем. В случае, если пароль на резервную копию не установлен, из незашифрованной резервной копии можно извлечь практически все данные за исключением самых ценных: связки ключей, в которой содержатся сохранённые пароли пользователя, и некоторых других категорий, упомянутых в предыдущем разделе. Между этими данными есть различия: так, если связка ключей в незашифрованных резервных копиях присутствует физически, но зашифрована аппаратным ключом и не может быть расшифрована за пределами создавшего резервную копию устройства, то такие данные, как «Здоровье» или история браузера Safari в незашифрованных резервных копиях физически отсутствуют.

Если же пользователь установил пароль на локальные резервные копии, то данные будут передаваться из устройства в виде уже зашифрованного потока. За шифрование в этом случае будет отвечать сам iPhone или iPad, который не позволит незашифрованным данным покинуть устройство. Начиная с iOS 11 существует возможность сбросить пароль от резервных копий iTunes, но ранее созданные резервные копии таким образом расшифровать не удастся: они по-прежнему останутся зашифрованными.

Именно зашифрованные паролем резервные копии iTunes представляют наибольший интерес для сотрудников правоохранительных органов и экспертов-криминалистов. В таких резервных копиях пароль используется как для защиты основного контента, так и для шифрования связки ключей. Стоит подобрать к резервной копии пароль, как открывается доступ не только к содержимому самой резервной копии, но и к многочисленным учётным записям пользователя, пароли к которым хранятся в связке ключей. Расследование всей цепочки учётных записей, в свою очередь, позволяет добраться до огромных массивов данных, которые остались бы недоступными в любом другом случае.

В то же время резервные копии хорошо защищены от лобовых атак. Перебор паролей к резервным копиям очень медленный: на CPU проверка единственного пароля займёт несколько секунд, что делает перебор практически неэффективным, кроме атаки даже на GPU; даже на самых мощных видеокартах скорость перебора не превышает нескольких десятков паролей в секунду. Имеет смысл попробовать атаку по небольшому словарю.

На старых версиях iOS (до iOS 11) скорость перебора паролей была существенно выше, но для таких старых устройств доступны низкоуровневые способы извлечения, на которые пароль к резервной копии не оказывает влияния. В то же время повышенная скорость перебора может пригодиться, если на компьютере пользователя была обнаружена резервная копия, созданная в такой старой версии iOS.

Если у вас на руках есть само устройство, а код блокировки экрана известен, у вас могут быть другие варианты получения доступа к данным.

Как извлечь резервную копию — с паролем или без него?

Для извлечения резервных копий, а также других данных (например, фотоальбома) в рамках расширенного логического анализа рекомендуем использовать наш инструмент iOS Forensic Toolkit. Пошаговые инструкции — в статье Расширенное логическое извлечение в iOS Forensic Toolkit 8: шпаргалка. Причин такой рекомендации две: во-первых, наш продукт снимает данные существенно быстрее, чем iTunes или другие штатные утилиты Apple. Во-вторых, при использовании штатных средств может произойти нежелательная синхронизация, которая изменит данные на устройстве.

Что делать, если пароль не установлен?

Если на резервной копии стоит пароль, то из неё можно извлечь больше данных, чем если пароля нет. Соответственно, установка на резервную копию известного вам пароля поможет получить доступ к дополнительным данным — таким, как связка ключей. В противном же случае связка ключей будет зашифрована аппаратным ключом, и расшифровать её не удастся.

Если пароль пустой, то в начале создания резервной копии iOS Forensic Toolkit автоматически попытается установить пароль “123”. В этот момент важно не пропустить запрос, который возникнет на экране устройства: будет запрошен код блокировки экрана, который нужно ввести на самом телефоне. Обратите внимание: запрос кода блокировки отображается в течение ограниченного времени (порядка 30 секунд); внимательно следите за экраном устройства! Если вы пропустите этот запрос, то резервная копия продолжит создаваться — но уже без пароля. В этом случае вам придётся повторить извлечение, установив пароль вручную специальной командой (см. «шпаргалку«, шаг 7).

Кстати, обратная процедура — снятие временного пароля «123» — также потребует ввода кода блокировки на экране устройства. Запрос возникнет на экране устройства на короткое время в конце работы, поэтому пропустить его довольно просто. Если вы пропустите запрос на ввод кода блокировки, создание резервной копии корректно завершится, но в телефоне останется пароль на резервную копию, и при следующей попытке снять резервную копию вы или другой эксперт столкнётесь с ситуацией «неизвестного пароля». Более того, по тому же алгоритму работают и продукты сторонних производителей, причём пароли у каждого свои. Поэтому если в ваши руки попало устройство, на котором стоит пароль на резервную копию — попробуйте для начала пароли, которые устанавливают пакеты криминалистического ПО.

Когда неизвестный пароль — известен

В статье Резервные копии iOS: забытые временные пароли мы перечислили пароли, которые устанавливают популярные пакеты ПО для криминалистов. Не будем пересказывать всю статью, приведём лишь сами пароли:

- Elcomsoft iOS Forensic Toolkit: 123

- Cellebrite UFED: 1234

- MSAB XRY: 1234

- Belkasoft Evidence Center: 12345

- Мобильный Криминалист: 123456 (или пароль oxygen для старых версий продукта)

- Magnet AXIOM: mag123

- MOBILedit Forensic: 123

Таким образом, список всего из шести паролей 123, 1234, 12345, 123456, mag123, oxygen может помочь «вскрыть» как уже существующую резервную копию, так и свежесозданную.

Как разобраться с паролем?

На эту тему у нас есть прекрасная статья — Резервные копии iPhone: четыре способа разобраться с паролем. Она до сих пор не утратила актуальности; усиленно рекомендуем её прочесть. Здесь же мы перечислим основные способы «разобраться» с паролем: узнать, сбросить, взломать или просто проигнорировать. В ряде случаев доступен и пятый способ, о котором не говорится в ранее опубликованной статье: иногда пароль к резервной копии можно просто обойти.

Пароль можно узнать

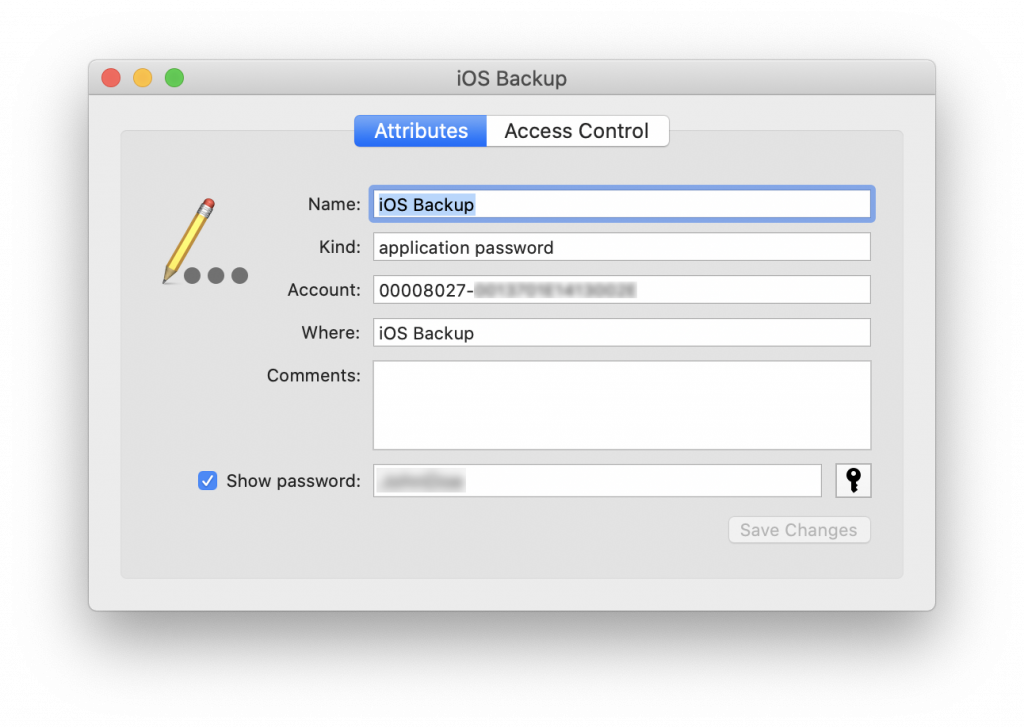

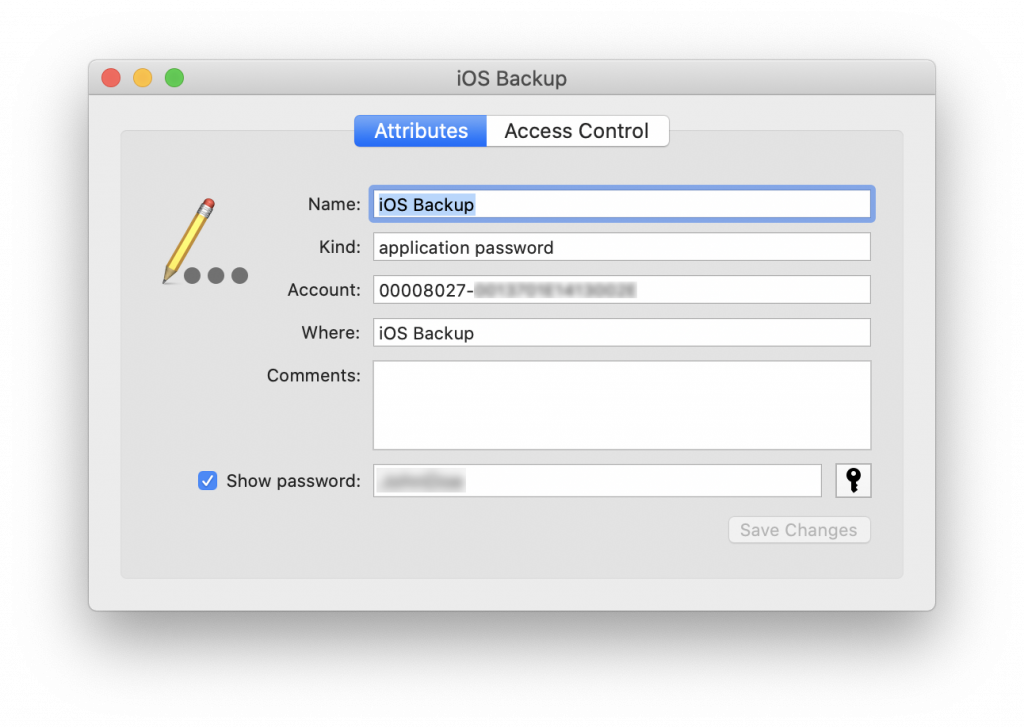

Если в вашем распоряжении есть компьютер пользователя под управлением macOS, к которому подключался исследуемый телефон, то существует вероятность, что нужный пароль хранится в связке ключей macOS. Для доступа к нему нужен пароль пользователя от учётной записи Mac.

Требуемое ПО: Keychain Acccess (бесплатно; встроено в macOS)

Для пользователей других операционных систем: пароль к резервной копии iOS может совпадать с одним из других паролей пользователя, которые, в свою очередь, можно извлечь, например, из хранилища веб-браузера или специализированной программы для хранения паролей. Из браузера пользователя пароли можно извлечь посредством программы Elcomsoft Internet Password Breaker, которая поддерживает все популярные версии Chrome, Edge, Firefox, Opera и многих других браузеров.

Пароль можно (попробовать) взломать

Единственный способ взлома пароля к резервной копии — перебор. В то же время полный перебор по всему пространству паролей чрезвычайно медленный даже с использованием мощных графических ускорителей. Даже с быстрой видеокартой скорость перебора составит несколько десятков паролей в секунду. Очевидно, таким способом можно найти лишь самые короткие пароли — или использовать другие виды атак, нацеленные на человеческий фактор. Таких атак существует множество: здесь и целевые словари, созданные на основе известных паролей пользователя, и словари, составленные из утечек паролей из популярных онлайновых сервисов, и автоматизированные атаки с мутациями и прочие интеллектуальные атаки, поддерживаемые Elcomsoft Distributed Password Recovery. Список паролей, извлечённых из браузера самого пользователя — идеальная отправная точка для таких атак.

Кстати, в Elcomsoft Phone Breaker в редакции для Windows также поддерживается перебор паролей к резервным копиям — с ускорением на видеокартах, но только на одном компьютере.

Пароль можно сбросить! Но нужно ли?

Начиная с iOS 11, пароль к резервной копии можно сбросить; подробные инструкции — в статье Логический анализ iPhone: резервные копии iTunes. Сброс пароля к резервной копии осуществляется через настройки, пункт Reset All Settings (потребуется ввести код блокировки экрана). Помимо пароля к резервной копии эта команда сбросит и код блокировки экрана устройства, а вместе с ним — удалит те данные, которые зависят от наличия на устройстве кода блокировки. Пропадёт список транзакций Apple Pay, учётные записи Exchange и вся переписка в них, а также многие другие данные. По этой причине сброс пароля — крайняя мера, идти на которую стоит лишь после тщательной оценки всех «за» и «против».

Кроме того, сброс настроек, помимо перечисленных выше неприятных последствий, отключает «полётный» режим, что может вывести устройство в онлайн со всеми сопутствующими рисками. По этой причине сброс настроек рекомендуется проводить в изолированном от радиочастот помещении или внутри клетки Фарадея.

Кстати, далеко не факт, что пароль удастся сбросить, даже если вы знаете код блокировки экрана. Политики безопасности и политики MDM, ограничения «Экранного времени» и некоторые другие настройки могут запрещать (внимание!) удаление кода блокировки экрана. Но сброс настроек через пункт Reset All Settings всегда сбрасывает и код блокировки; следовательно, внешние настройки безопасности запрещают использование этой команды. И если с паролем «Экранного времени» можно попробовать что-то сделать, то внешние политики безопасности могут быть вне вашего контроля.

В то же время пароль вовсе не обязательно нужно сбрасывать: его можно попробовать… обойти.

Пароль можно обойти

Для старых устройств до iPhone 8/8 Plus/iPhone X под управлением iOS до 15 включительно, а также для всех устройств (включая iPhone 8/8 Plus/iPhone X) под управлением версий iOS до 16.6.1 включительно (на момент написания статьи; в дальнейшем список будет расширяться) доступны низкоуровневые способы извлечения, а для доисторических моделей iPhone — безусловный физический анализ независимо от наличия кода блокировки. Любой из перечисленных низкоуровневых методов среди прочего позволит узнать и пароль к резервной копии (из полной связки ключей), при этом будет извлечено больше данных, чем доступно в резервной копии. Извлечённый таким образом пароль может дать доступ к данным, которые уже удалены с телефона (намеренно или в силу особенностей системы, которая самостоятельно производит периодическую очистку некоторых данных).

Низкоуровневое извлечение через checkm8

Для iPhone 5s … iPhone 8/8 Plus/iPhone X — используйте checkm8 (шпаргалка). Обратите внимание: если на iPhone 8/8 Plus/iPhone X установлена iOS 14 или 15, то для работы checkm8 также нужно сбрасывать код блокировки, а если стоит iOS 16, то и это не поможет. В любом из этих случаев лучше будет воспользоваться другим методом — извлечением посредством агента-экстрактора.

Низкоуровневое извлечение агентом-экстрактором

Агент-экстрактор (шпаргалка, инструкция по установке) работает на любом iPhone или iPad, если на устройстве установлена одна из поддерживаемых версий iOS (на текущий момент поддерживаются все версии ОС от 12 до 16.6.1 включительно; более старые версии рекомендуем извлекать при помощи checkm8). Это — мощный способ низкоуровневого извлечения данных, при использовании которого нет необходимости сбрасывать код блокировки экрана.

Пароль можно игнорировать

Если ни один из перечисленных способов узнать, сбросить или обойти пароль не сработал, остаётся одно: продолжать работу. Если всё, что вам нужно от устройства — это архив фотографий (не забываем про EXIF с данными о месте и времени съёмки) и видеороликов, то пароль для резервного копирования вам не нужен. Для доступа к фотографиям используется независимый протокол, не связанный с протоколом создания резервных копий и паролем от них. В рамках расширенного логического анализа помимо резервных копий можно получить медиа-файлы (включая внешние и встроенные метаданные), системные журналы, данные приложений и расширенную информацию об устройстве. На основе этой информации можно получить ордер за запрос «облачных» данных пользователя у Apple.

И последнее

Любой из перечисленных низкоуровневых методов среди прочего позволит узнать и пароль к резервной копии. Создавать новую резервную копию после работы низкоуровневого метода бессмысленно; никаких новых данных вы в ней не найдёте. В то же время пароль может помочь расшифровать уже существующие, более ранние резервные копии, найденные на компьютере пользователя.