При оборудовании лаборатории для цифровой криминалистики исключительно важно наличие широкого набора инструментов. Выбрать единственный «правильный» продукт невозможно практически: различные инструменты имеют разную специализацию, а специфика их использования подразумевает внимательность и дополнительные проверки. Сегодня мы поговорим о том, как один из лучших инструментов для извлечения данных iOS Forensic Toolkit использовать совместно с аналитическим продуктом Cellebrite Physical Analyzer.

Извлечение данных: iOS Forensic Toolkit

Наша компания специализируется на разработке программ для извлечения данных из устройств экосистемы Apple. В области извлечения у наших решений есть ряд уникальных возможностей, включая следующие.

Криминалистически чистое извлечение через эксплойт загрузчика checkm8: наше решение предоставляет возможность получить верифицируемый и повторяемый результат при извлечении из широчайшего ряда устройств от iPhone 3Gs с iPhone OS 3.0 до самых последних устройств, в которых была найдена уязвимость загрузчика.

Агент-экстрактор для низкоуровневого извлечения: мы разработали уникальное решение для низкоуровневого извлечения образа файловой системы и связки ключей из широкого набора устройств. Многие пытались повторить наше решение, но решить проблемы с совместимостью и получить такой же надёжный результат не получилось ни у одного нашего конкурента.

Поддержка большинства устройств экосистемы Apple: мы поддерживаем не только iPhone и iPad, но и такие устройства, как Apple Watch, Apple TV, и даже колонки HomePod.

Несмотря на все преимущества наших решений, наша основная специализация — извлечение данных. Изучение и анализ добытой при помощи наших продуктов информации мы оставляем профессиональным инструментам аналитической направленности — в частности, Cellebrite Physical Analyzer.

Анализ данных

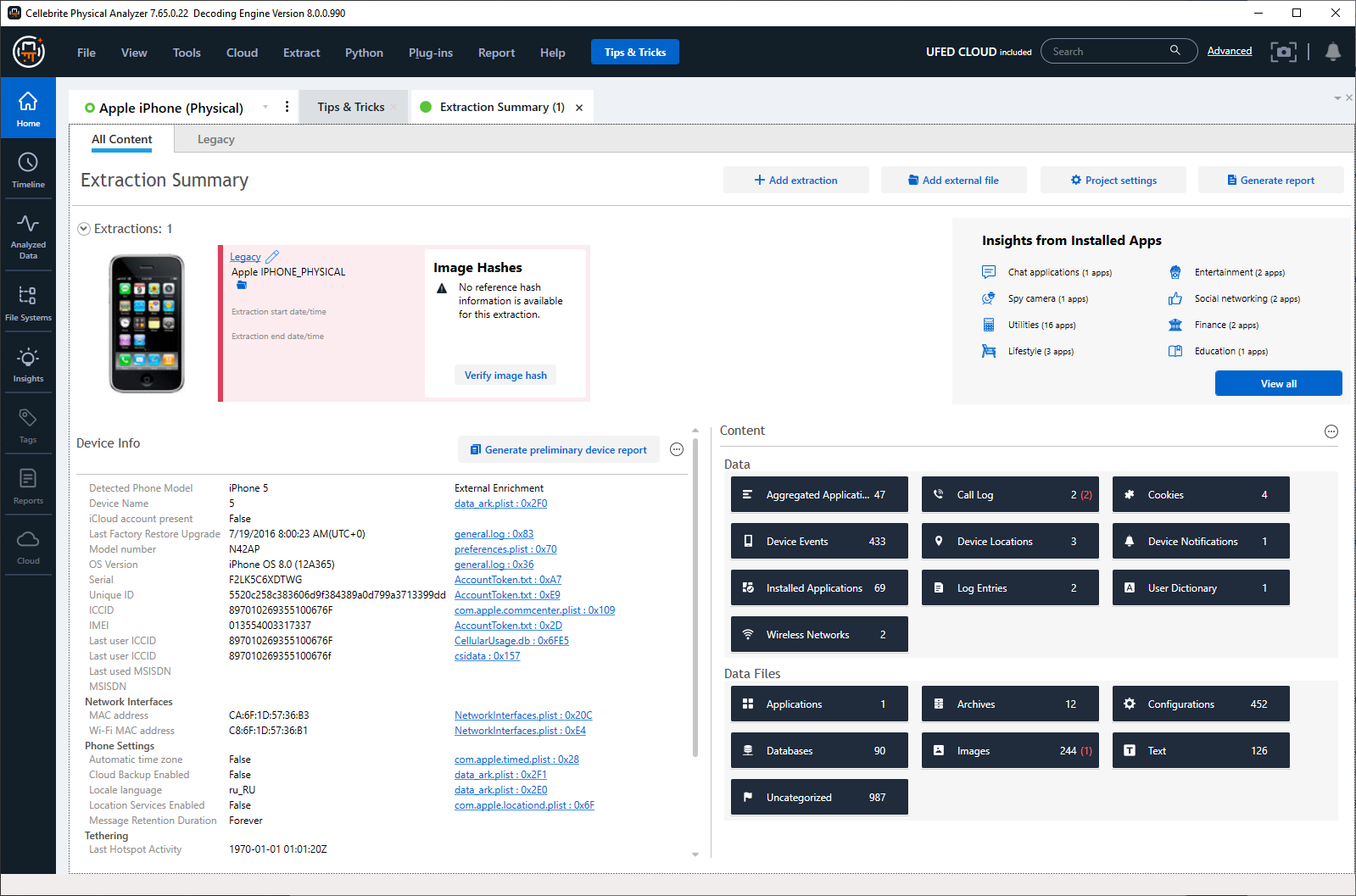

Успешное извлечение данных из устройства — даже не половина работы. Далее следует внимательное изучение и анализ полученной информации. Часть данных можно и нужно просматривать вручную; в первую очередь это относится к паролям пользователя. Однако основной массив данных, как правило, огромен, особенно если имеется несколько источников. Для их анализа требуется использовать специализированное ПО.

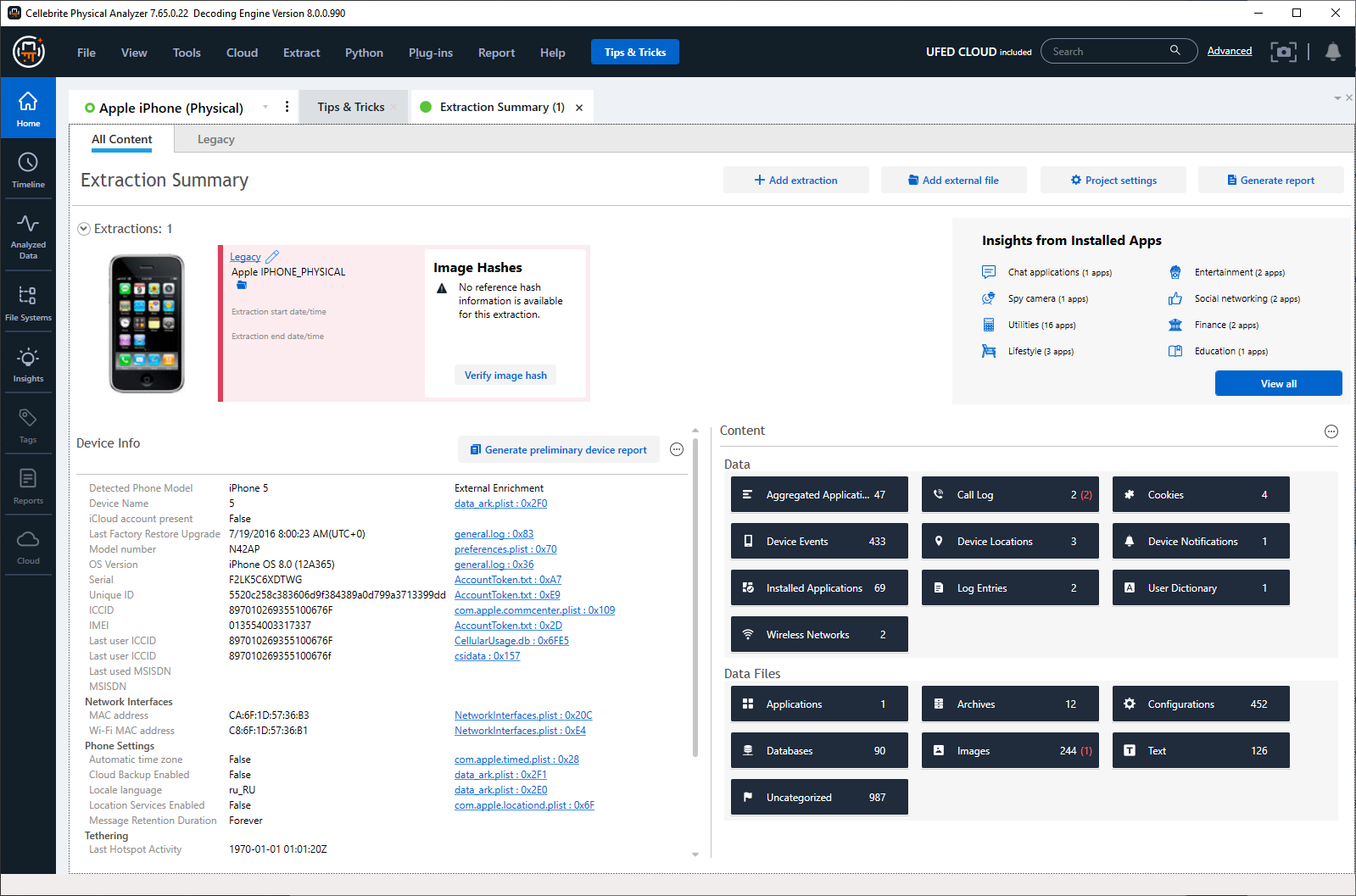

Cellebrite Physical Analyzer — один из лучших представителей этой категории благодаря развитым средствам анализа, стабильной работе и поддержке огромного числа источников данных. По нашему мнению, этот продукт должен быть в лаборатории каждого эксперта. В сочетании с возможностями наших продуктов по извлечению данных Cellebrite Physical Analyzer позволяет проводить тщательный анализ в процессе расследования. Но помните: доверяй, но проверяй. Даже самый удачный инструмент — это всего лишь инструмент. Все полученные данные необходимо перепроверять; в конечном итоге, ответственность за представленные выводы всегда лежит на эксперте, а не на инструменте.

Импорт данных

Агент-экстрактор из Elcomsoft iOS Forensic Toolkit создаёт образ файловой системы в формате .tar и сохраняет расшифрованную связку ключей в формате .xml. Распаковать архив достаточно просто (хоть и не всегда быстро); в то же время анализ связки ключей — не самая простая задача. В связке ключей содержится важная информация, и это далеко не только пароли: в её состав входят, к примеру, ключи шифрования, при помощи которых можно расшифровать защищённые базы данных таких мессенджеров, как Signal. Но делать это вручную — сложный процесс. Гораздо проще загрузить массив данных в программу для анализа. В некоторых таких программах есть требование, чтобы файл связки ключей находился рядом с основным массивом данных и имел определённое имя, соответствующее имени архива .tar. Разработчики Cellebrite поступили изящнее:

Устаревшие устройства

В совсем старых устройствах Apple (до iPhone 5c включительно) не было аппаратного модуля безопасности Secure Enclave. Для них мы разработали уникальный метод извлечения Perfect HFS Acquisition, в котором сохраняется побитовый образ диска в формате DMG. Cellebrite поддерживает и этот формат, но с оговоркой: связку ключей из него программа не извлекает. Надеемся, что в будущих версиях Cellebrite Physical Analyzer эта проблема будет решена. В то же время конкурирующие продукты постепенно отказываются от поддержки этого формата данных — и совершенно, на наш взгляд, напрасно: мы постоянно получаем сообщения о том, что в очередную лабораторию поступило очередное старое устройство.

Как открыть данные из EIFT в Cellebrite Physical Analyzer

После того, как Elcomsoft iOS Forensic Toolkit успешно извлёк данные, их можно импортировать в Cellebrite Physical Analyzer по следующей инструкции:

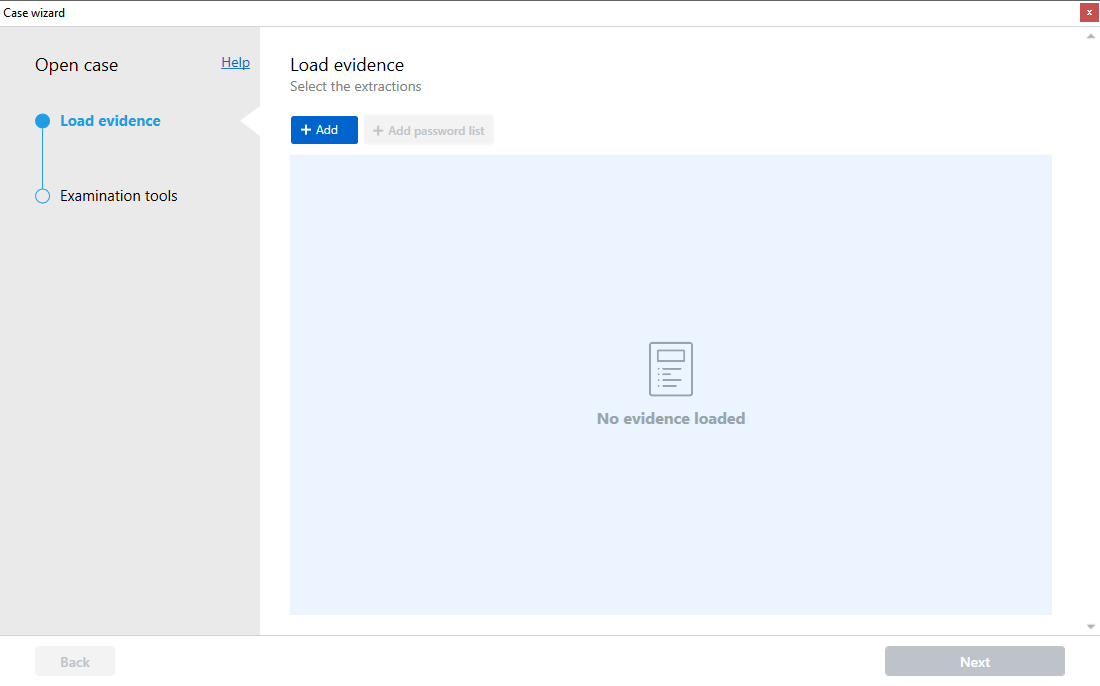

Select File | Open case…:

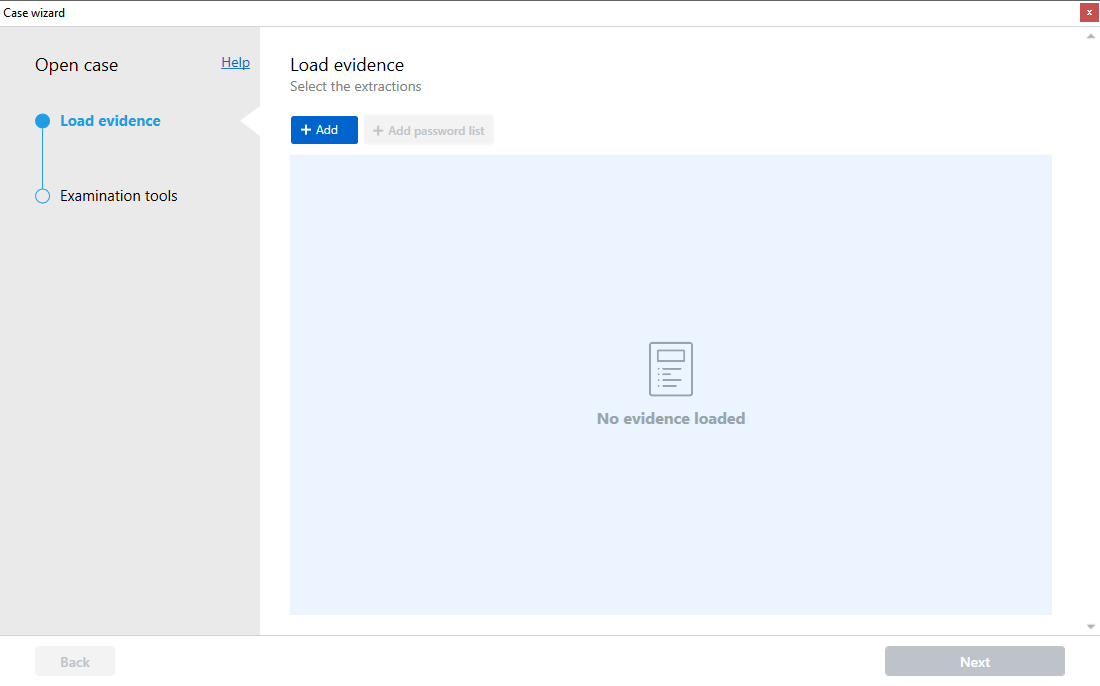

- Запустите Cellebrite Physical Analyzer.

- В меню выберите «File» и кликните «Open case…»

- Далее в мастере «Load evidence» нажмите «+ Add»:

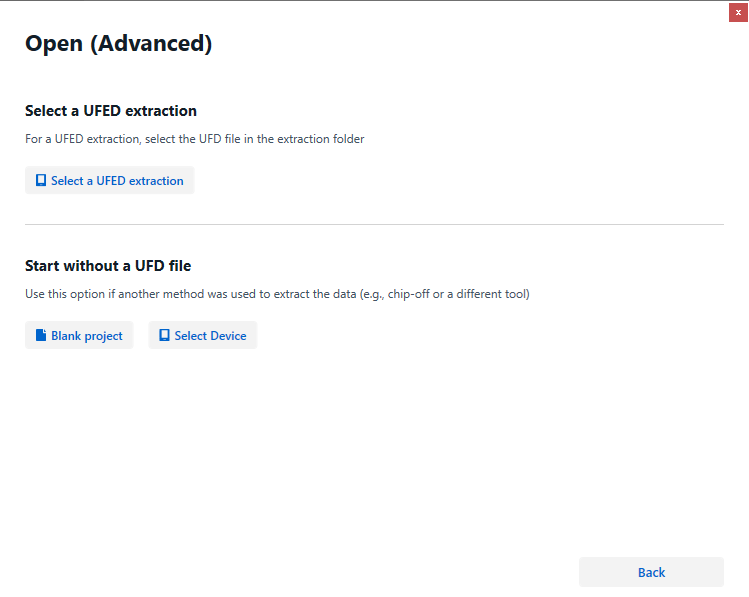

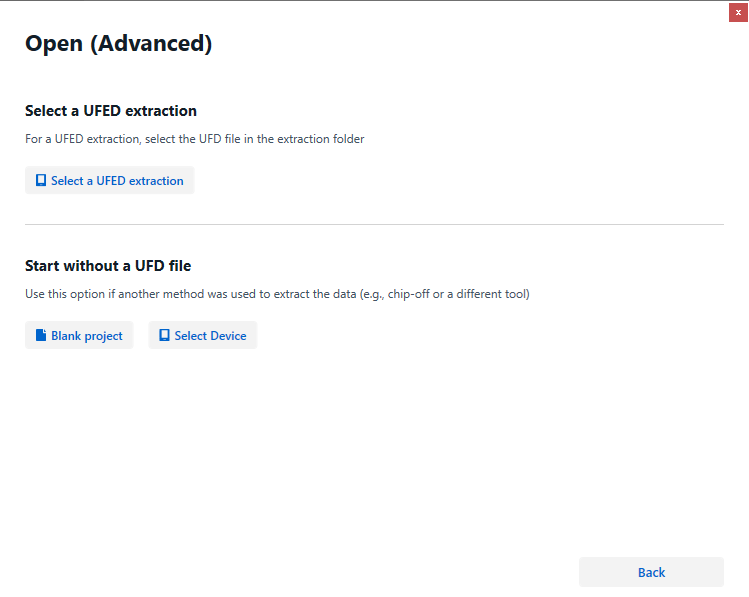

В окне «Load Evidence» нажмите «+ Add». Далее выберите «Open (Advanced)»:

Нажмите «Select Device»:

В окне «Open (Advanced)» нажмите «Select Device» для указания типа данных.

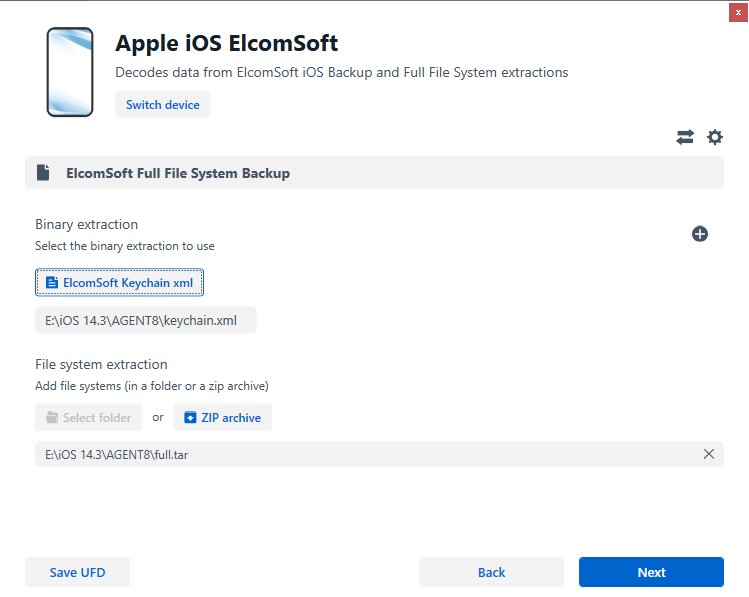

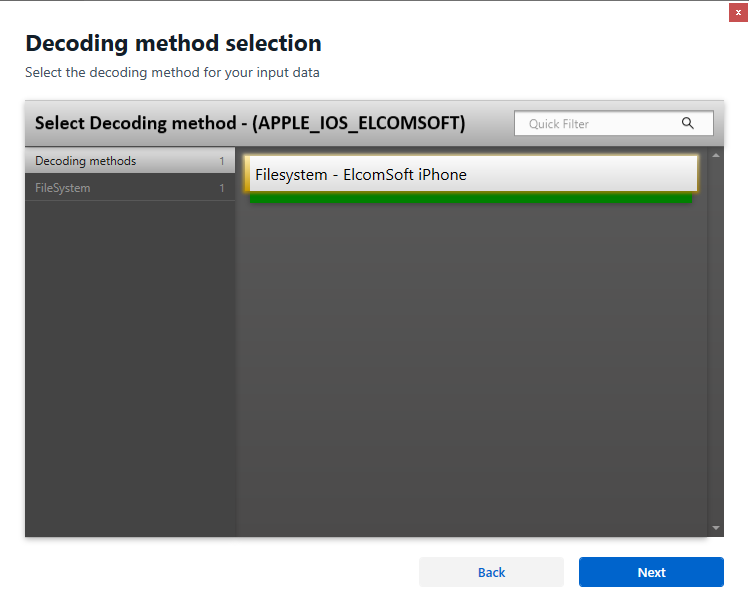

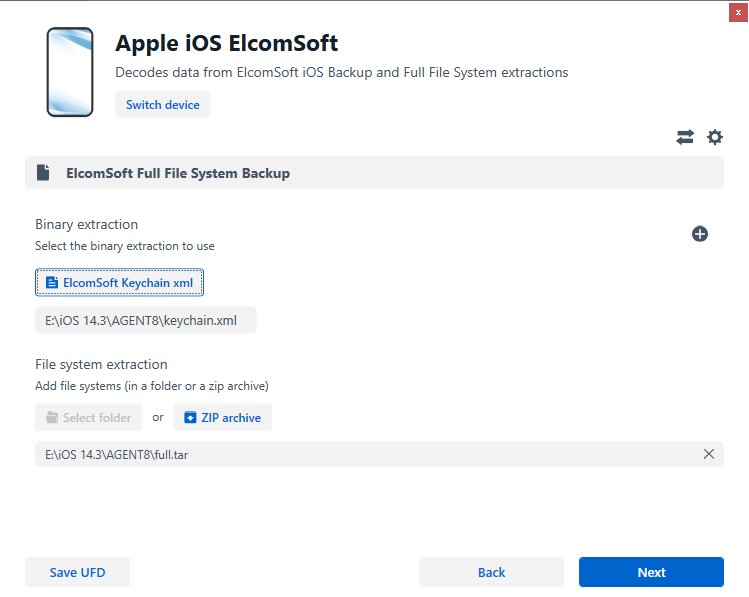

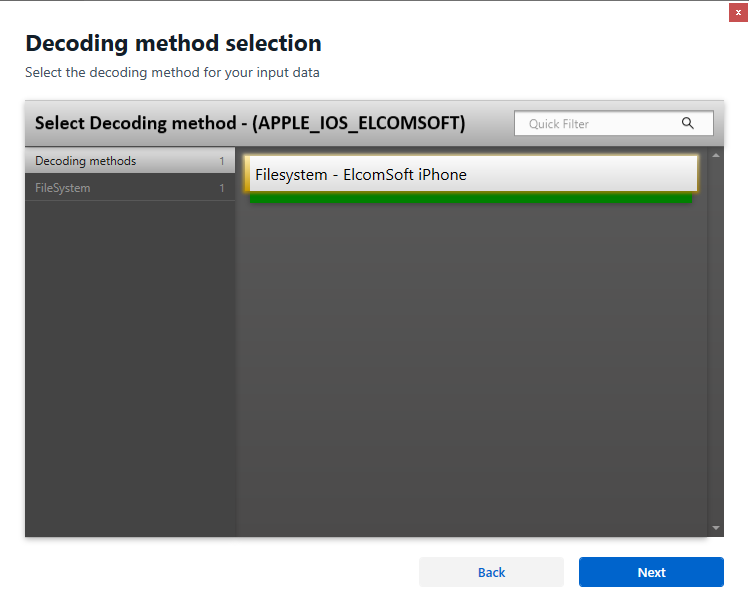

Для данных агента-экстрактора:

- Среди доступных вариантов найдите «Elcomsoft», после чего выберите «Apple iOS ElcomSoft»

Выберите вариант «ZIP archive», после чего выберите файл с расширением .tar, в котором находится полный образ файловой системы, извлечённый Elcomsoft iOS Forensic Toolkit.

- Выберите «ElcomSoft Keychain.xml» и откройте соответствующий файл в формате .xml (связку ключей, извлечённую агентом).

- Перейдите к следующему шагу.

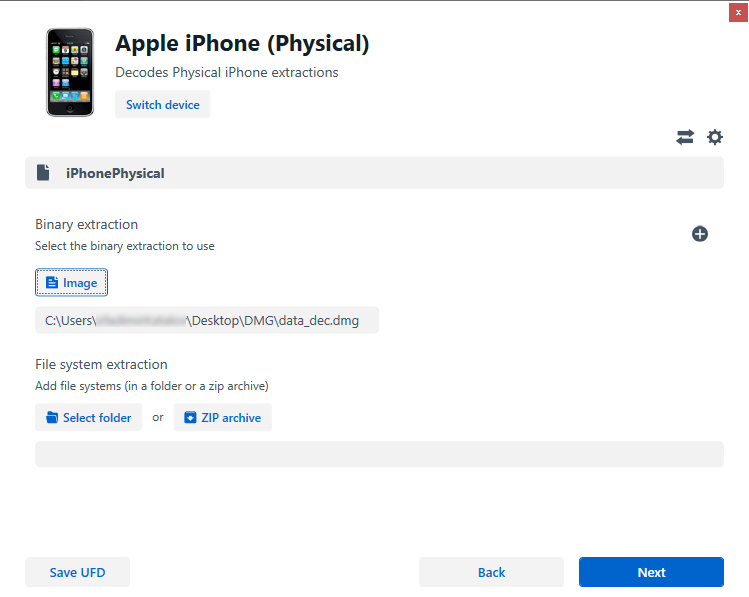

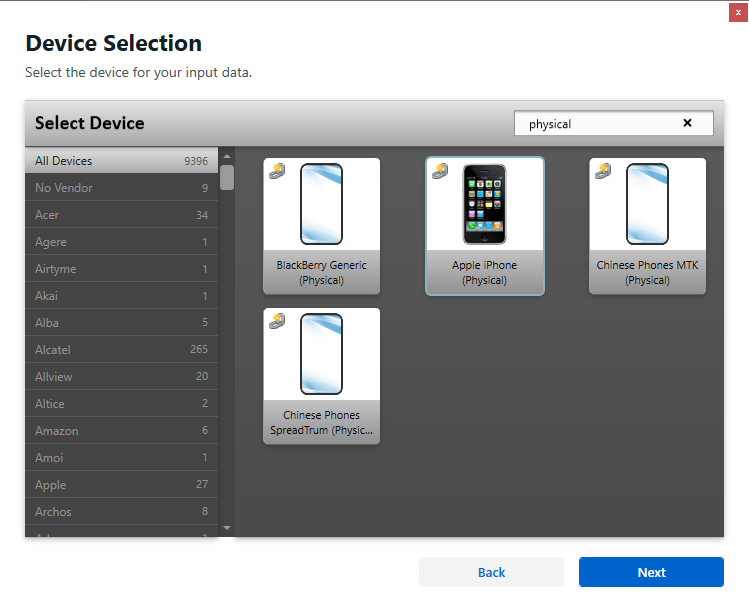

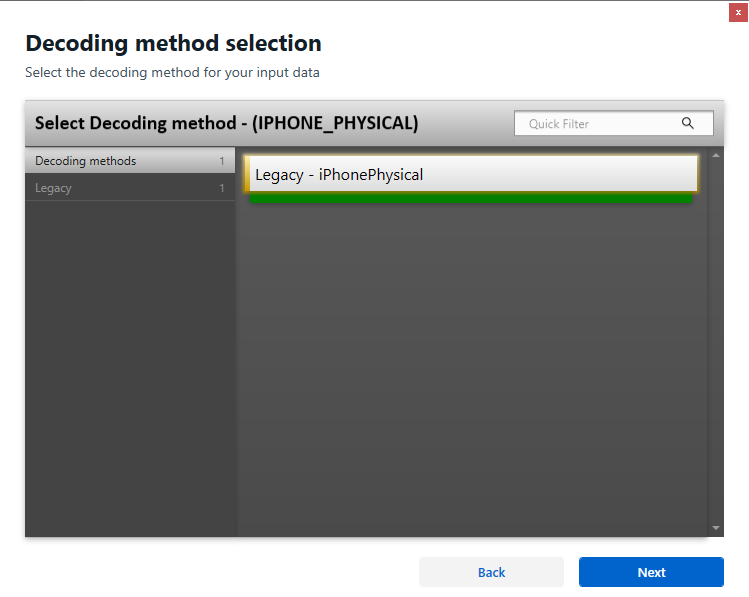

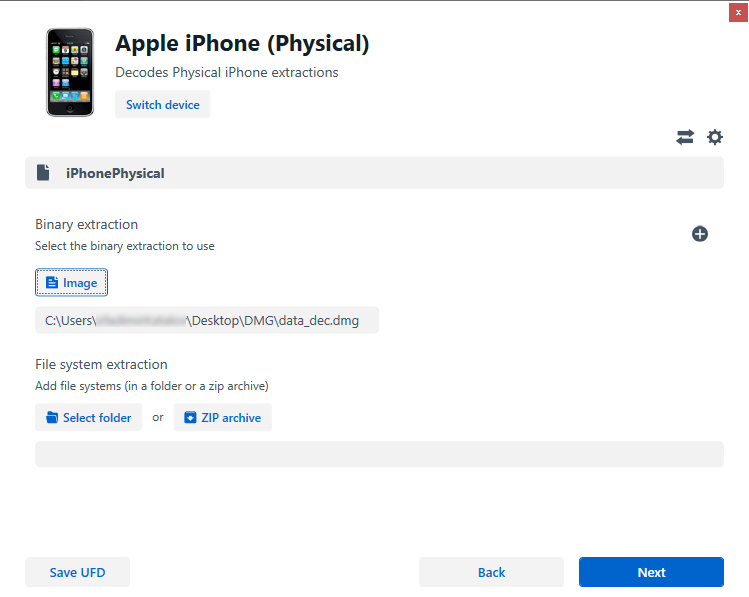

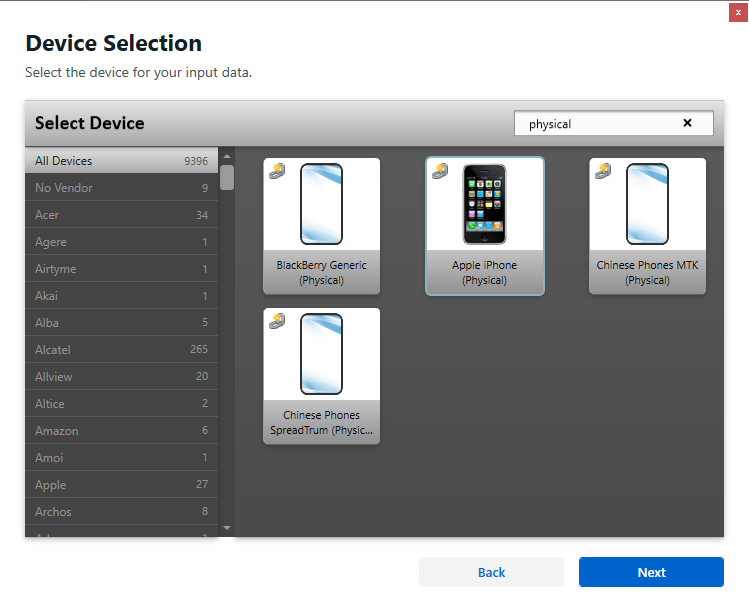

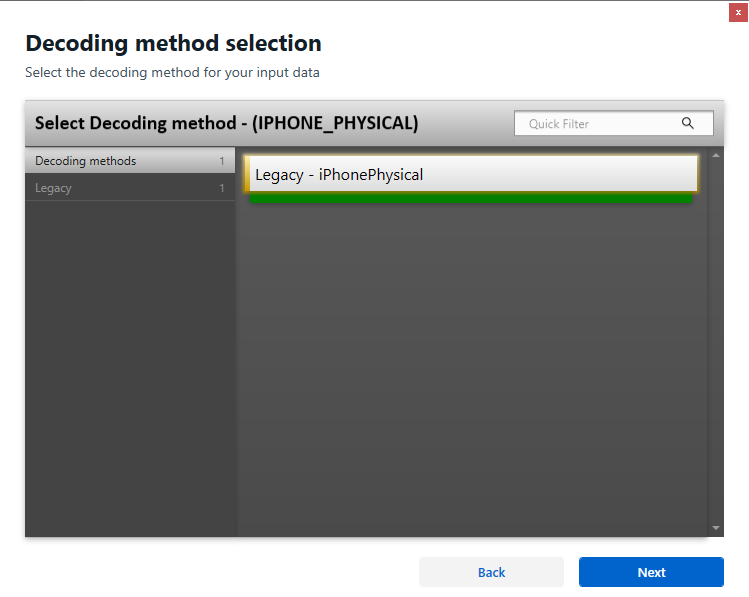

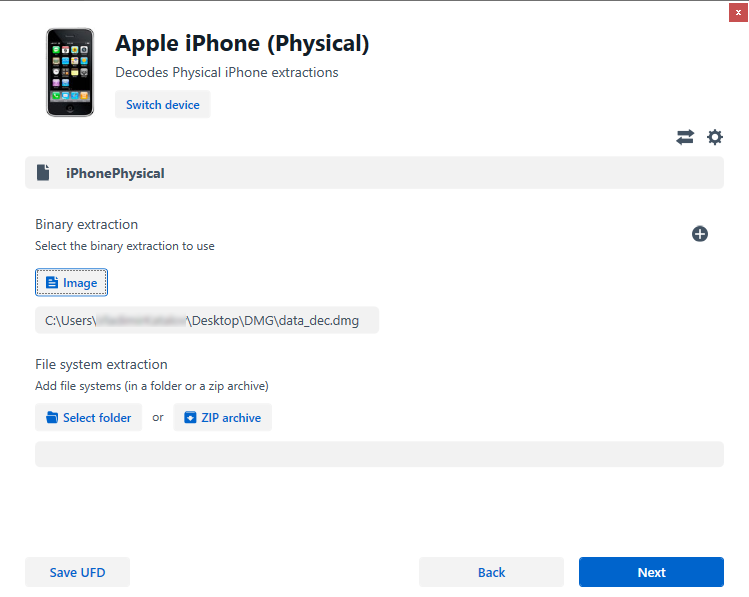

Для образов DMG:

- В поисковой строке вверху экрана введите «physical», чтобы отфильтровать доступные варианты.

- В качестве типа устройства выберите «Apple iPhone (Physical)».

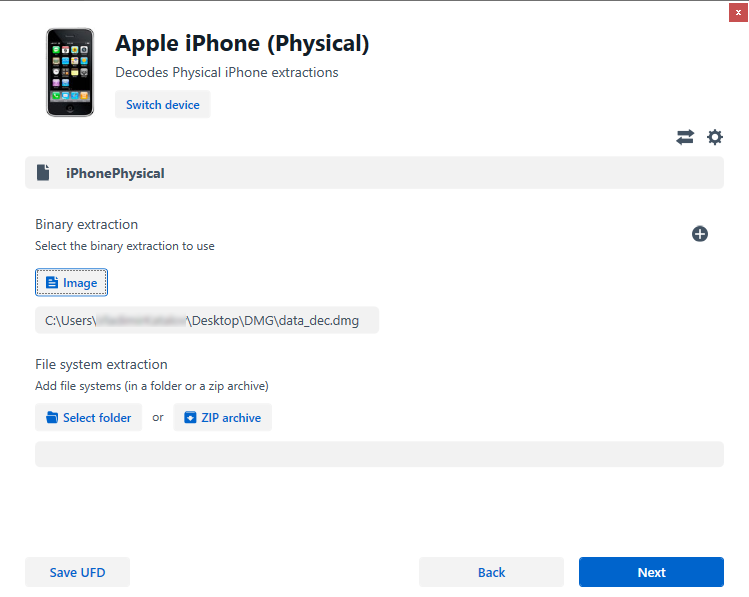

- Выберите «Image» и откройте файл с расширением .dmg, который сохранил Elcomsoft iOS Forensic Toolkit.

- Перейдите к следующему шагу.

Агент-экстрактор (дополнительно):

Убедитесь, что и образ файловой системы (.tar), и связка ключей (.xml) корректно загружены и отображаются в соответствующих полях.

DMG (дополнительно):

При работе с образом DMG также убедитесь, что файл .dmg корректно загружен. К сожалению, в актуальной версии Cellebrite Physical Analyzer связка ключей из файла .dmg не будет загружена.

Дальнейшие шаги:

- После того, как все необходимые файлы будут загружены, нажмите «Next», чтобы приступить к анализу.

- Следуйте инструкциям из мастера Cellebrite Physical Analyzer.

Другие совместимые продукты

В настоящий момент мы рассматриваем совместимость файлов, которые производит наш продукт, с ещё одним популярным продуктом, Magnet AXIOM, о чём мы планируем написать отдельную статью. Кроме того, мы всегда открыты для партнёрства и сотрудничества, и готовы предоставить наши продукты и подробное техническое описание форматов другим поставщикам криминалистического ПО (например, MSAB и Compelson), предоставив всю необходимую поддержку для внедрения наших форматов данных. Наконец, мы работаем над возможностью конвертации из формата DMG в формат архива .tar, что позволит упростить исследование для тех, кто предпочитает удобство абстрактному техническому совершенству. Отметим, однако, что в файлах DMG содержатся более подробные метаданные о файлах.

Заключение

В заключение отметим, что совместное использование наших продуктов и специализированных продуктов для анализа позволяет существенно ускорить и углубить расследования, связанные с устройствами Apple. Совместное использование наших продуктов для извлечения и ПО Cellebrite для анализа данных даёт в руки экспертов всё необходимое для максимально подробного исследования.