Защита данных в сетевых хранилищах: сравнение Synology, ASUSTOR, QNAP, TerraMaster и Thecus

3 февраля, 2021, Oleg Afonin

Рубрика: «Разное»

Изучением способов защиты данных, предоставляемых производителями сетевых хранилищ, мы занимаемся больше года. Первыми мы исследовали устройства Synology, обнаружив недокументированную уязвимость в способе хранения ключей; затем последовали Asustor, TerraMaster, Thecus и, наконец, Qnap. Производители демонстрируют совершенно разные подходы к защите данных, с разными ограничениями, уязвимостями и сильными сторонами. Сетевому хранилищу какой марки можно доверить хранение конфиденциальных данных? Сегодня мы публикуем сводные результаты нашего анализа.

Типы защиты

Производители всех исследованных сетевых устройств указывают на использование шифра AES с ключом длиной 256 бит. Несмотря на то, что для защиты данных используется один и тот же алгоритм, детали защиты отличаются настолько сильно, что сравнивать их между собой необходимо по целому ряду параметров. Забегая вперёд, и уровень безопасности в разных устройствах обеспечивается совершенно разный — несмотря на использование одного и того же алгоритма.

В современных сетевых хранилищах может использоваться один или несколько способов защиты из следующего списка:

- Self-encrypting drive (SED). Этот тип шифрования — аппаратный. Он использует встроенный в некоторые модели жёстких дисков механизм шифрования, реализованный в контроллере накопителя. Встроить поддержку шифрования SED очень просто, а включение или выключение шифрования никак не влияет на производительность: диски с поддержкой SED шифруют данные всегда, и разница между «включённым» и «выключенным» шифрованием всего лишь в том, в открытом или зашифрованном виде на диске хранится мастер-ключ. Тем не менее, SED поддерживают далеко не все производители. В нашем исследовании такой поддержкой обладали только NAS от Qnap и Thecus.

- Шифрование диска или тома. Этот тип шифрования используется в хранилищах от Qnap и Thecus, а также в томах My Archive в хранилищах Asustor. В отличие от SED, этот тип шифрования — программный. Им можно защитить как отдельный диск, так и многодисковый том. Включение шифрования этого типа несколько снижает производительность, однако в сравнении с шифрованием папок его влияние на скорость работы минимально.

- Шифрование сетевых папок. Этот тип шифрования защищает отдельные файлы; о нём мы подробно писали в статье Защита данных в сетевых хранилищах: шифрование на уровне папок. Помимо Synology его используют Asustor, TerraMaster и некоторые модели Qnap. Как правило, шифрование основано на использовании криптографической файловой системы eCryptFS. Особенность реализации и потенциальная уязвимость — место и способ хранения ключей шифрования.

Ключи шифрования

Использование шифрования, безусловно, повышает безопасность хранения данных, но и снижает удобство использования. Для минимизации неудобств большинство производителей предусмотрели способы автоматического монтирования зашифрованных данных при запуске сетевого накопителя. Разумеется, автоматическое монтирование подразумевает, что ключ шифрования где-то хранится, что может стать той уязвимостью, которая даст возможность злоумышленнику получить доступ к данным.

Мы обнаружили следующие способы хранения или ввода ключей шифрования.

- Интерактивный. Как правило, это — пароль, который вводит пользователь для монтирования зашифрованного диска или сетевой папки. Самый безопасный, но и самый неудобный с точки зрения простоты использования способ. Поддерживается в качестве опции всеми производителями, кроме Thecus.

- Двоичный ключ или файл. В большинстве устройств есть возможность экспортировать ключ в виде файла, который впоследствии можно использовать для монтирования зашифрованных данных. Эта опция поддерживается всеми производителями. Не забывайте: файл с ключом нужно хранить в безопасном месте и в защищённом виде.

- Хранение на устройстве. В этом случае ключ шифрования сохраняется в самом устройстве, но не на жёстких дисках. Так, в сетевых хранилищах Qnap используется так называемый модуль DOM (флеш-накопитель с интерфейсом SATA), смонтированный на материнской плате устройства. Смысл такого способа хранения в том, что диски, извлечённые из одного устройства, нельзя будет автоматически смонтировать на другом таком же (для доступа придётся ввести пароль или выдать файл с ключом).

- Хранение на дисках. В NAS от Synology ключи шифрования сохраняются на дисках, а не в устройстве. В этой ситуации диски можно переместить в другое хранилище, после чего смонтировать зашифрованные данные без ввода пароля.

- Хранение на внешнем USB накопителе. Ключ шифрования можно сохранить и на внешнем накопителе. В частности, в Synology DSM этот способ является рекомендованным. Ключи шифрования на внешнем накопителе в Synology можно защитить дополнительным паролем; если это сделать, то разблокировать все ключи можно одним паролем (который при необходимости можно сменить). В частности, это позволяет использовать длинные, случайные пароли в качестве ключей шифрования сетевых папок и единый пароль для менеджера ключей, которым ключи будут зашифрованы. Обратите внимание:(в случае с автоматическим монтированием зашифрованных данных пароль от менеджера ключей сохраняется на дисках. В Thecus используется только способ хранения ключей на USB, а в Asustor использовали своеобразную вариацию: вместо создания файла с ключом ADM «привязывает» зашифрованный том My Archive к серийному номеру флеш-накопителя (на самом USB-накопителе при этом не создаётся никаких файлов).

Сравнение методов защиты данных

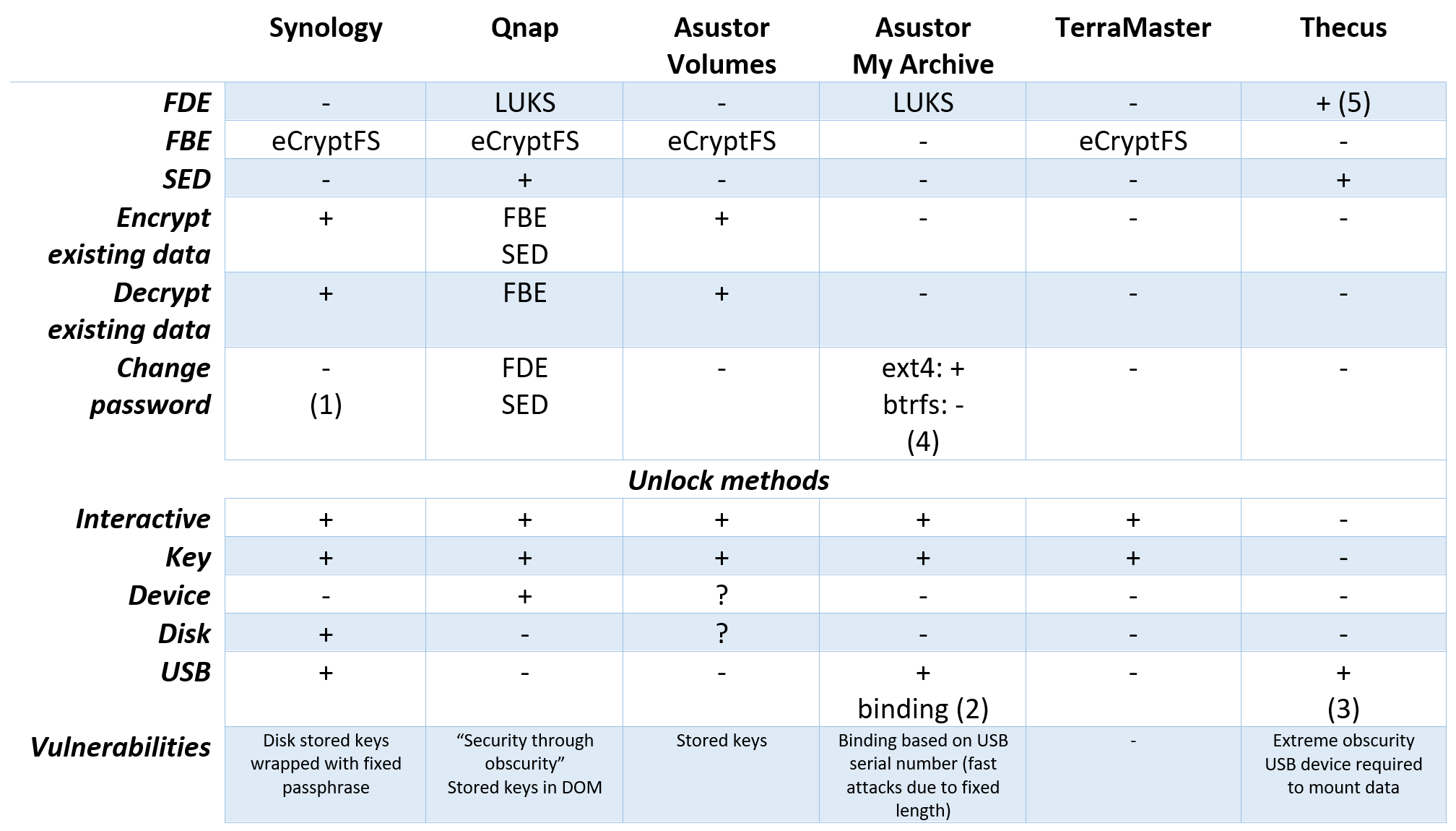

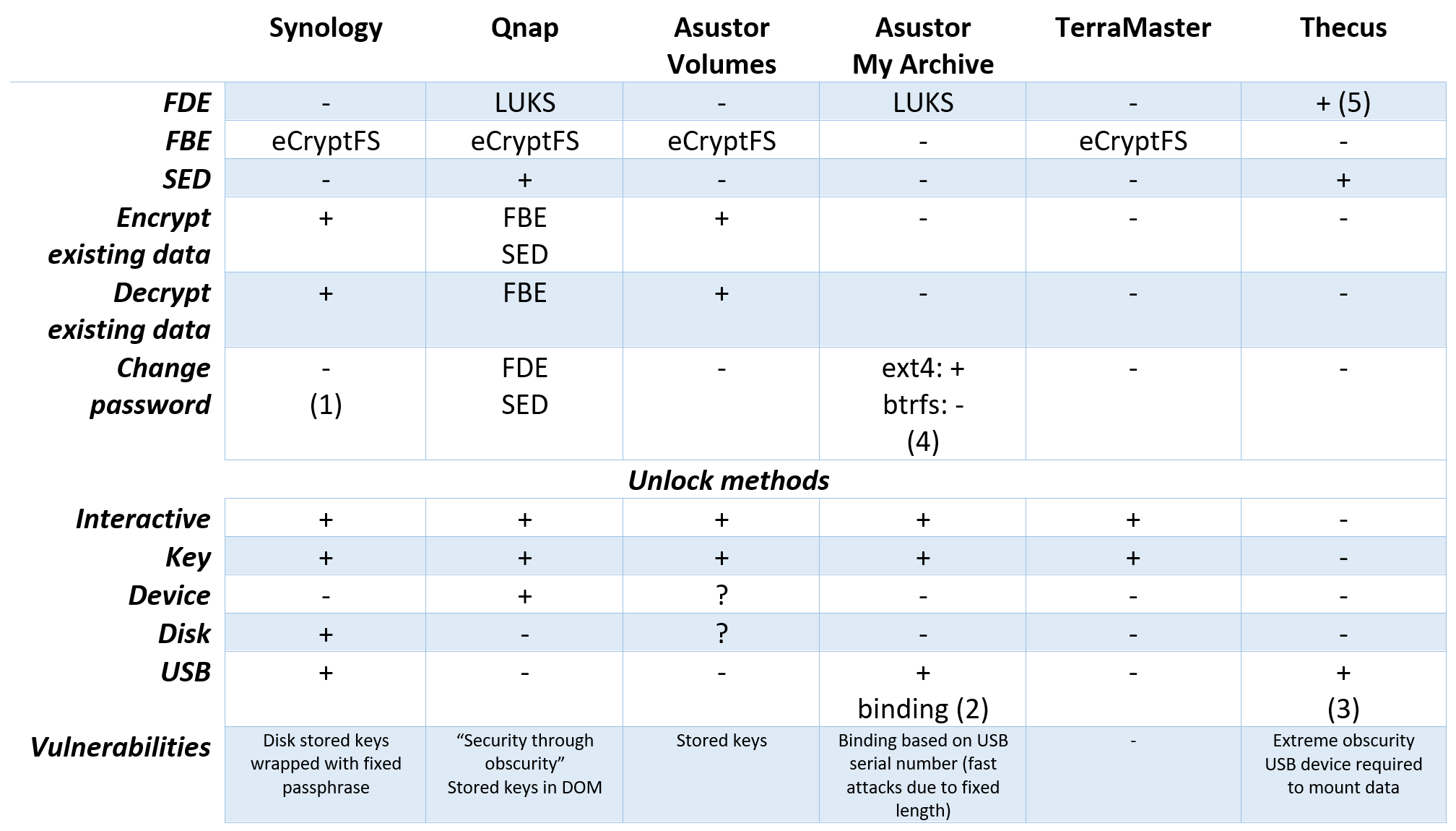

Итак, сравнение! Список терминов и аббревиатур:

- FDE – Full-disk encryption, шифрования диска или тома

- FBE – Folder-based encryption, шифрование сетевых папок

- SED – Self-Encrypting Disk, аппаратное шифрование средствами контроллера диска

Заметки:

- Можно сменить пароль к панели управления ключами DSM Key Manager password для ключей типа «machine key», которые хранятся на внешнем USB накопителе.

- Asustor поддерживает “привязку” зашифрованных томов My Archive к устройствам USB. Привязанные тома разблокируются автоматически, если соответствующее USB устройство вставлено в один из портов, и автоматически же размонтируются, если накопитель из порта извлечь.

- Реализация защиты у Thecus максимально непрозрачна. Неизвестен ни тип шифрования (помимо того, что шифруется том), ни способ генерации ключа из пароля, ни даже цели, которой служит собственно пароль (на удивление, для монтирования зашифрованного тома пароль не используется). Шифрование основано на файле с ключом, который записывается на USB накопитель. Том монтируется автоматически, если соответствующее USB устройство вставлено в один из портов, и автоматически же размонтируются, если накопитель из порта извлечь.

- Asustor позволяет сменить пароль шифрования для томов My Archive, отформатированных в файловой системе ext4. Для томов btrfs смена паролей не поддерживается. Пароль к зашифрованным сетевым папкам на основных томах сменить нельзя.

- Thecus использует шифрование диска неизвестного типа. Какая-либо документация на эту тему отсутствует.

Выводы

Какому из протестированных сетевых хранилищ можно доверить конфиденциальные данные? При соблюдении определённых правил (в первую очередь — ни в коем случае не включать опцию автоматического монтирования зашифрованных данных) — Qnap. На томах Asustor My Archive, зашифрованных LUKS, данные также будут храниться в безопасности — но только если вы не станете включать опцию «привязки» тома к USB накопителю. Стоит вам это сделать, и расшифровать диск My Archive станет возможным, даже если ни устройства Asustor, ни привязанного USB накопителя у злоумышленника не будет.

Устроит ли вас та невысокая степень защиты и отсутствующие элементарные удобства (к примеру — возможность смены пароля или отзыв скомпрометированного ключа), предоставляемые криптографической файловой системой eCryptFS? Ознакомьтесь с нашим исследованием и сделайте собственные выводы: Защита данных в сетевых хранилищах: шифрование на уровне папок. Имейте в виду: если вы пользуетесь устройствами Synology или TerraMaster, другого варианта у вас не будет. Asustor предлагает шифрование дисков только для томов My Archive и только для отдельных дисков; полностью зашифровать многодисковый том не удастся, для этого придётся использовать обычные тома и шифрование сетевых папок.

Пройдёмся вкратце по всем устройствам.

Qnap — единственный производитель, предлагающий многослойную комбинированную схему защиты данных. Вы можете использовать аппаратное шифрование SED, шифрование тома (в том числе многодискового) LUKS и шифрование отдельных сетевых папок eCryptFS как по отдельности, так и в любых возможных комбинациях, включая все три сразу. Вопросов к производителю у нас два: где и в каком виде хранятся ключи шифрования при включении опции автоматического монтирования и почему любые операции с зашифрованным томом занимают от 5 до 10 минут?

Asustor предлагает шифрование отдельных дисков (LUKS) для томов My Archive либо шифрование сетевых папок eCryptFS. Оба механизма слабо документированы. Где и в каком виде хранятся ключи шифрования, если активировать опцию автоматического монтирования зашифрованных папок? Как работает механизм «привязки» к USB накопителям и правда ли, что в качестве пароля в таких случаях используется серийный номер флешки (фиксированной длины и состоящий из ограниченного набора символов)? Без соответствующей документации вы или поверите в чудо шифрования, или не поверите, а ваши данные будут в безопасности ровно до того момента, когда они кому-нибудь понадобятся.

Synology целиком полагается на механизм шифрования сетевых папок на основе eCryptFS, являющейся рудиментарной реализацией пофайлового шифрования с собственными добавками, компрометирующими безопасность. Возможности смены пароля нет, отозвать скомпрометированный ключ нельзя, ключи шифрования хранятся прямо на дисках, рядом с зашифрованными данными, а защищены эти ключи фиксированной фразой «$1$5YN01o9y». Рекомендуем ознакомиться с результатами нашего исследования: Особенности шифрования и уязвимости в сетевых хранилищах Synology. Если же ключи шифрования не сохранять или использовать внешний USB накопитель, при этом не включая опцию автоматического монтирования зашифрованных папок, то мы возвращаемся к тому уровню безопасности, который предоставляет файловая система eCryptFS. Впрочем, нужно признать, что использование менеджера ключей (Key Manager) в комбинации с USB накопителем и паролем позволяет обезопасить данные, для которых анализ методом профилирования по размеру не является критичным.

TerraMaster целиком полагается на возможности eCryptFS, используя эту файловую систему в чистом виде без собственных добавок. О безопасности этого способа см. в статье Защита данных в сетевых хранилищах: шифрование на уровне папок.

Thecus получает приз за самую непрозрачную систему шифрования и полное отсутствие документации. Зачем нужен пароль? Неизвестно: вы вводите его при шифровании тома, но для его последующего монтирования пароль… не нужен! Каким методом зашифрованы данные? Шифруется диск, сверх этого не известно ничего. Стоит ли доверять настолько непрозрачной и недокументированной системе? Решать в любом случае вам.

Дополнительная информация: