В состав Elcomsoft iOS Forensic Toolkit 8.20 для Mac и 7.80 для Windows вошёл новый механизм низкоуровневого доступа, позволяющий извлекать части файловой системы из устройств Apple последних поколений. Что такое «частичное» извлечение, какие данные можно, а какие — нельзя извлечь и каким способом можно получить доступ к недостающей информации? Подробности «частичного» извлечения файловой системы — в этой статье.

Краткое содержание

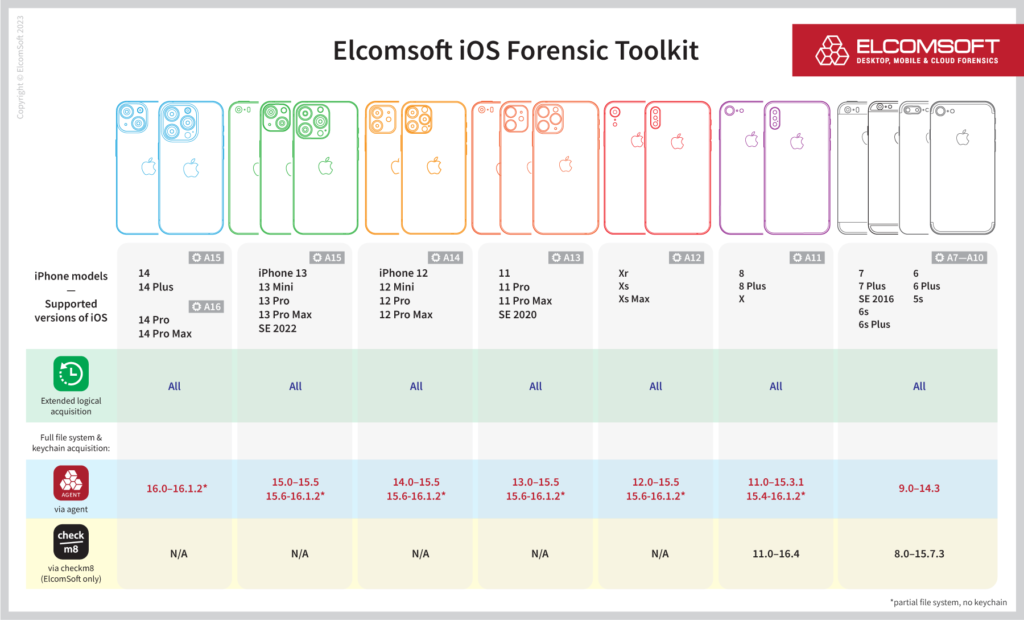

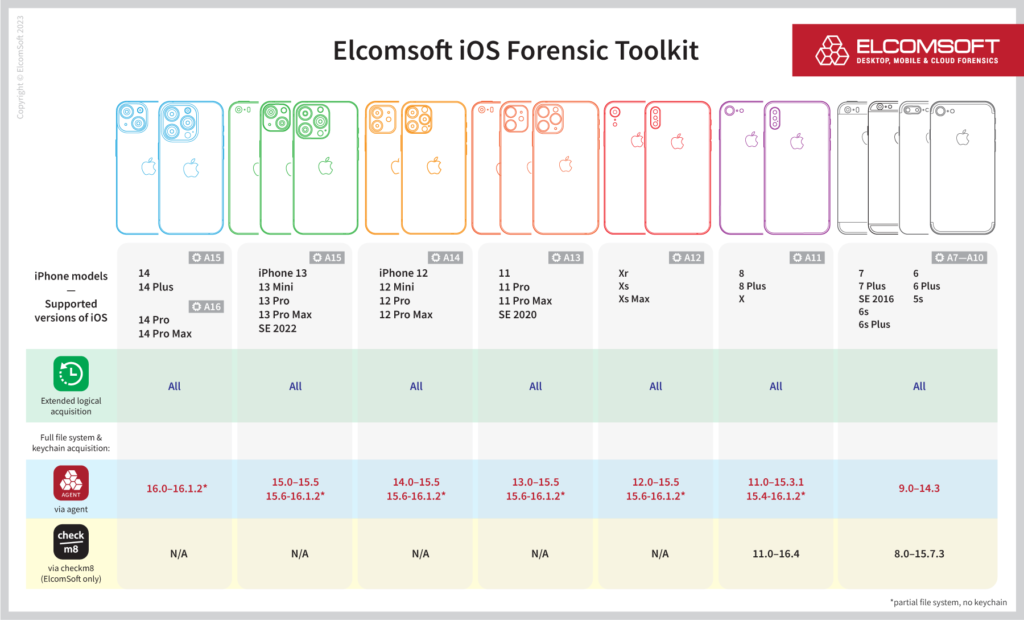

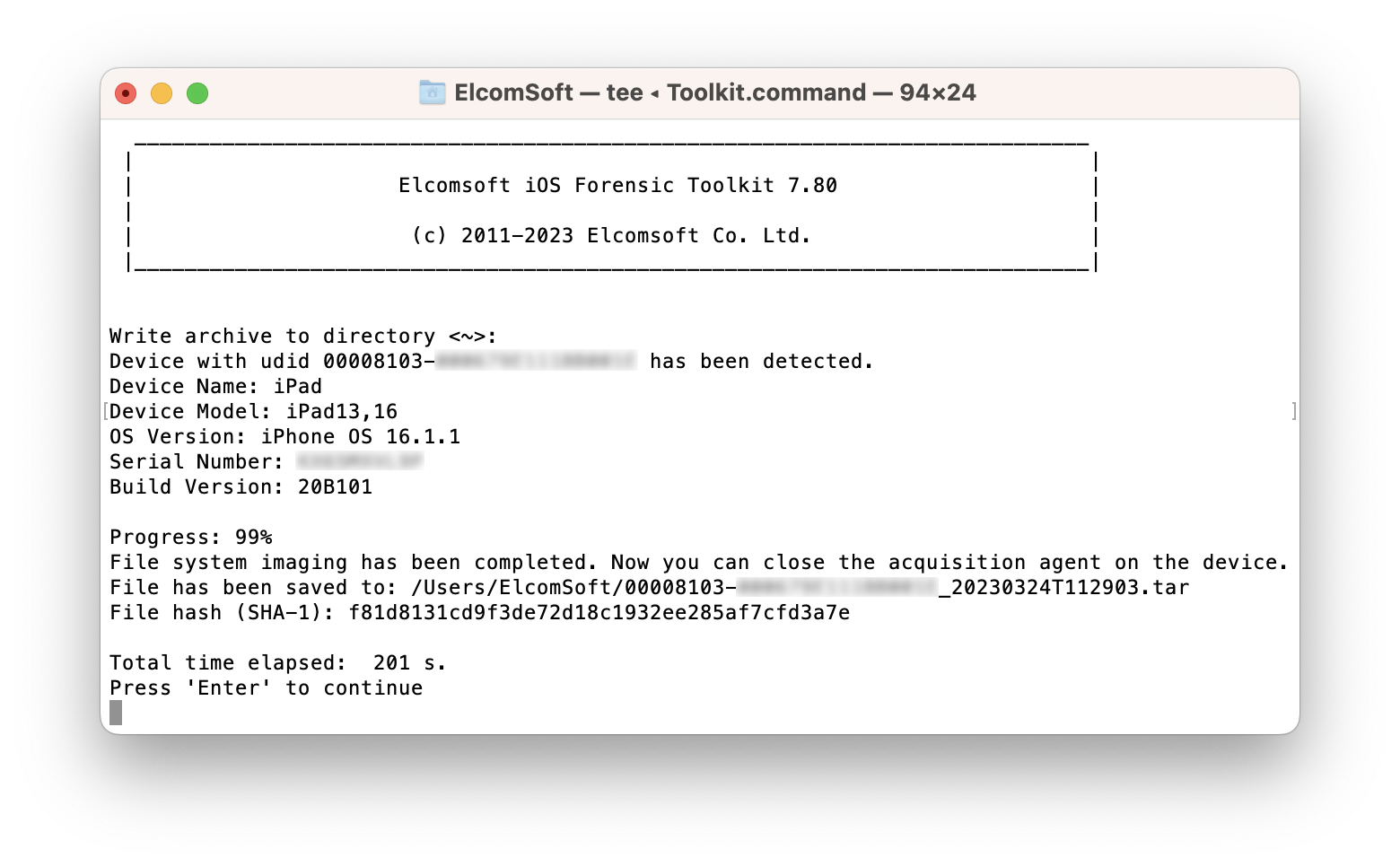

В Elcomsoft iOS Forensic Toolkit 8.20 для Mac и 7.80 (редакции для Mac и Windows) появился новый механизм низкоуровневого доступа, позволяющий извлекать части файловой системы из новых поколений устройств Apple. Новый метод удачно дополняет набор данных, которые доступны посредством расширенного логического анализа, и доступен для устройств, собранных на чипах Apple A11..A16, куда входят все модели iPhone от iPhone 8 до iPhone 14/14 Pro Max, а также ряд моделей iPad. Частичное извлечение файловой системы доступно для iOS 15.6 до 16.1.2 включительно, а на некоторых устройствах — от 15.4 и выше.

Некоторые компании поспешили добавить поддержу нового эксплойта, не сделав попытки разобраться в принципах его работы и к тому, к каким именно данным можно получить доступ с его помощью. В нашей статье мы даём подробную информацию о том, к каким данным можно, а к каким — нельзя получить доступ при помощи нового метода.

Совместимость

Новый метод доступен для устройств под управлением iOS 15.6-16.1.2 (iOS 15.4-16.1.2 на некоторых моделях). Для более старых версий системы доступно полное извлечение файловой системы, включая связку ключей, а для некоторых старых устройств — криминалистически чистое извлечение посредством checkm8.

Что такое «частичное» извлечение файловой системы?

В состав iOS Forensic Toolkit входит агент-экстрактор, представляющий из себя приложение, которое, будучи установленным на исследуемое устройство, пытается повысить уровень доступных привилегий, используя для этого ряд известных уязвимостей в операционной системе. Для ряда версий iOS существуют эксплойты уровня ядра, позволяющие агенту-экстрактору выйти за пределы «песочницы» и получить доступ к полному набору данных в устройстве.

Эксплойт, который применяется в iOS 15.6-16.1.2, использует уязвимость в менеджменте виртуальной памяти iOS, чтобы получить повышенные привилегии в песочнице. На данный момент эксплойт не может полностью выйти из песочницы – некоторые защитные механизмы, влияющие на доступ к определённому набору папок, реализованы непосредственно в ядре. Соответственно, при извлечении доступна только часть файловой системы, которая относится к данным сторонних (не встроенных) приложений.

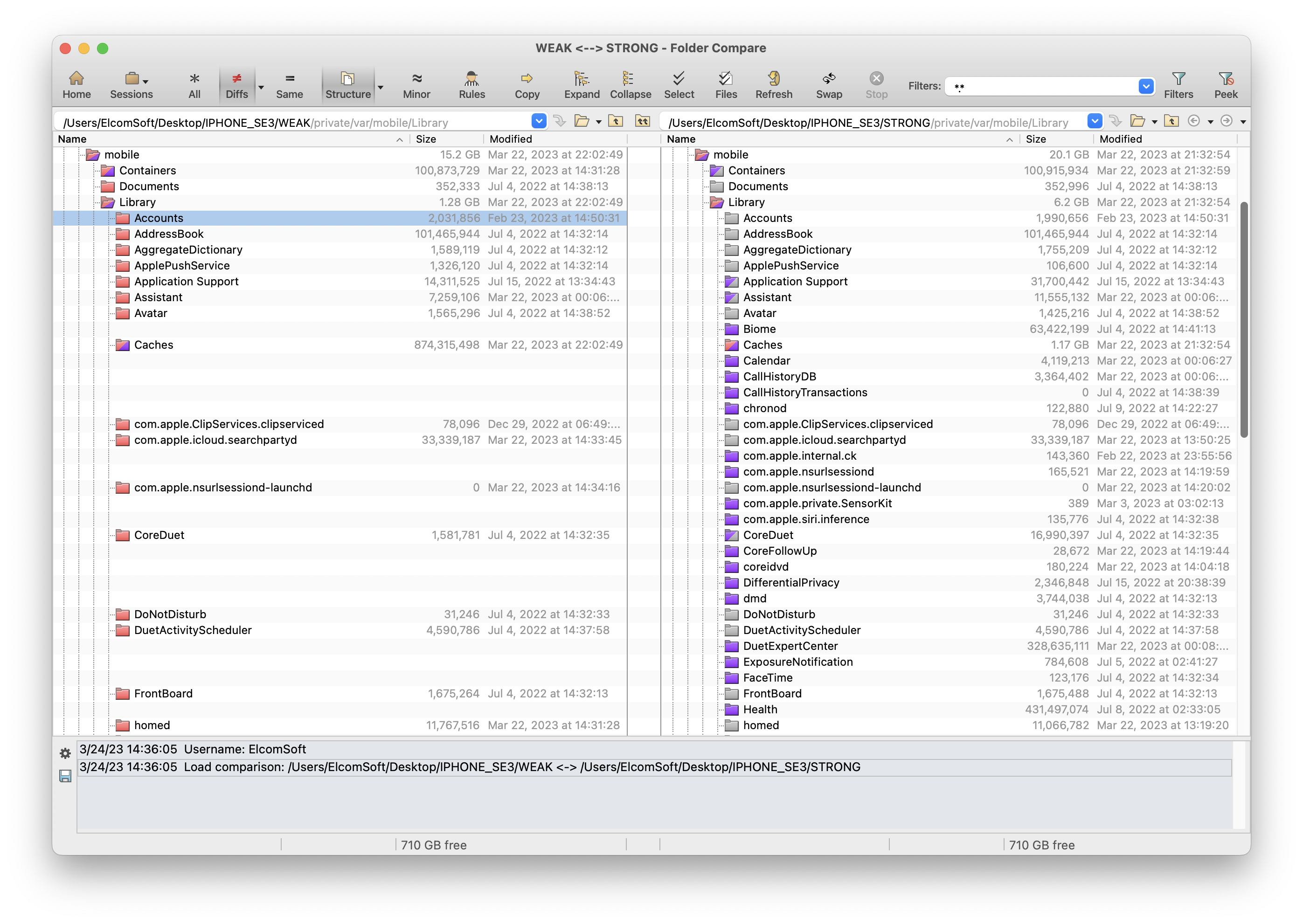

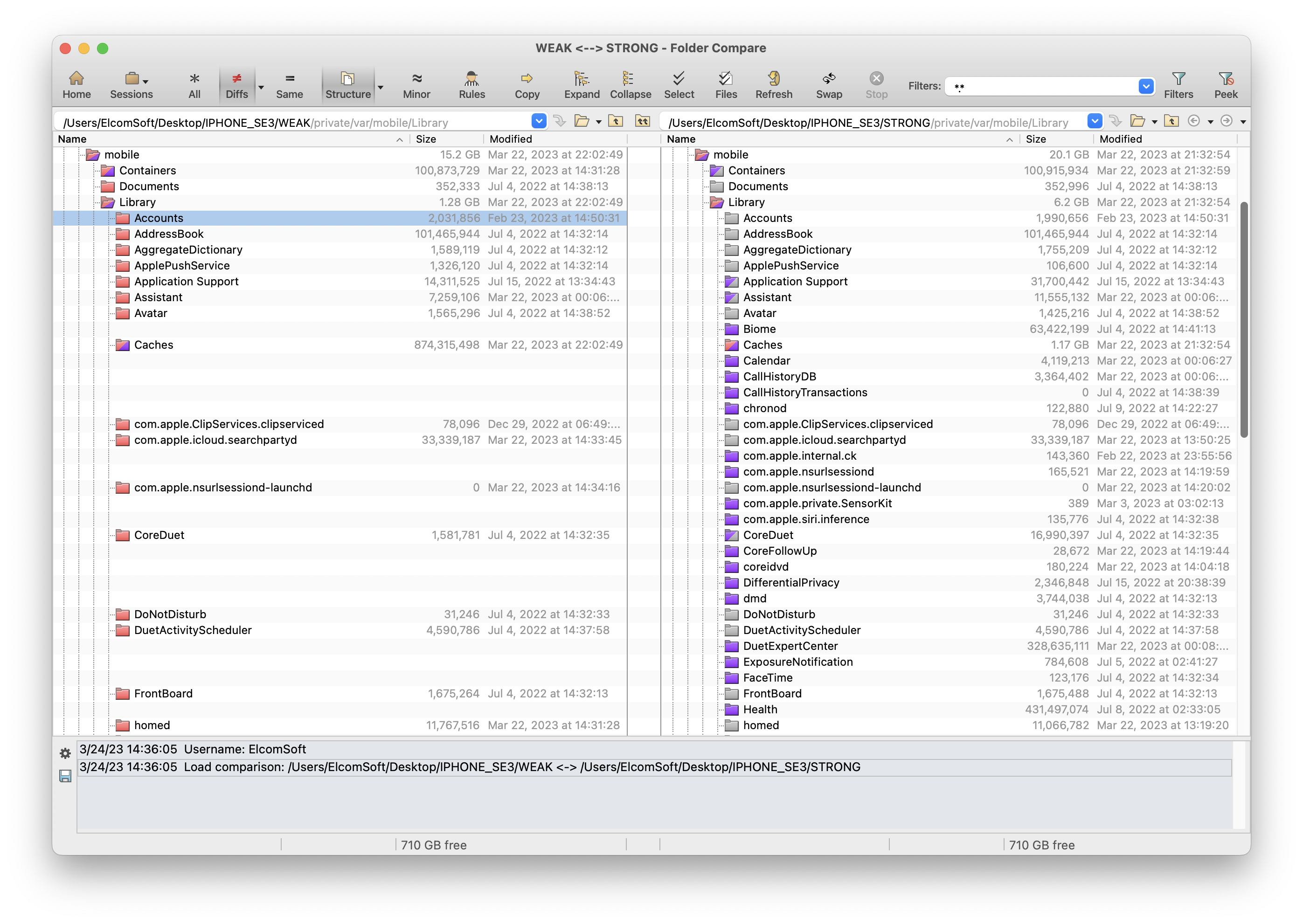

Мы сравнили количество данных, доступных при извлечении из одного и того же тестового устройства при использовании различных способов (устройство совместимо со всеми из них).

- Полноценный эксплойт (полная файловая система): 19.9 GB

- Слабый эксплойт (неполная файловая система): 17.7 GB

- Резервная копия: 14.7 GB

Как видим, даже со слабым эксплойтом извлекается большое количество данных, однако пересечение с резервной копией неполное, и части данных, которые есть в резервной копии, нет в частичной копии файловой системы — и наоборот. Сравнивая полный и частичный образы, сразу видны отличия:

Какие данные доступны?

В число доступных входят такие данные, как базы данных сторонних программ мгновенного обмена сообщениями (к примеру, Telegram, но не iMessage, который является встроенным приложением), переписка в сторонних почтовых клиентах (но не встроенном приложении Mail), а также данные множества других сторонних приложений. Также доступны некоторые данные о местоположении и некоторые системные базы данных.

Ниже приводится неполный список данных, которые мы извлекли из тестового iPhone SE2 под управлением iOS 16.1.2.

- данные приложений Twitter, Telegram, WhatsApp, Google Mail

- медиафайлы все, включая снапшоты (.ktx)

- заметки, хрянящиеяся в облаке

- логи установки/удаления приложений

- некоторые данные Apple Maps

- известные сети Wi-Fi

Ценные системные базы:

- accounts3.db (все учётные записи, использующиеся в системе)

- interactionC.db (множество данных, устанавливающих корреляцию контактов пользователя с активностью приложений)

- CellularUsage.db

- DataUsage.sqlite (использование сети приложениями)

- CurrentPowerlog.PLSQL (журнал событий: запуск приложений, блокировка/разблокировка, камера, подключение к Lightning и т.д.)

- com.apple.MobileBluetooth.ledevices.other.db (устройства Bluetooth, находились рядом с устройством)

- com.apple.routined (significant locations, только для iOS 15)

Что остаётся недоступным?

Недоступными остаются данные системных и встроенных приложений, а также многие системные базы данных, включая связку ключей. Для доступа к ним рекомендуем использовать расширенное логическое извлечение: в состав защищённой паролем резервной копии входят как пароли пользователя (связка ключей), так и данные многих системных приложений (например, история браузера Safari). В частности, из интересных данных отсутствуют данные biome, knowledgeC, ScreenTime и многие системные базы данных. Недоступны и папки, в которых содержатся данные о местоположении /private/var/mobile/Library/Caches/com.apple.routined/ и /private/var/root/Library/Caches/locationd/

Где взять недостающие данные?

Новый способ доступа и частичное извлечение файловой системы идеально дополняют расширенный логический анализ. Так, в рамках расширенного логического анализа можно извлечь пароли пользователя из связки ключей (доступно в резервных копиях с паролем), многие данные встроенных приложений (календари, заметки и т.п.), историю браузера Safari. В то же время частичное извлечение файловой системы удачно дополнит набор данных, полученных в результате расширенного логического анализа. В рамках частичного извлечения файловой системы эксперт получит доступ к переписке в сторонних (в том числе – безопасных) программах мгновенного обмена сообщениями, письмам из сторонних почтовых клиентов, некоторым системным базам данных и многим другим данным, которые хранятся в песочницах установленных пользователем приложений.

Ниже приводится неполный список данных, доступных при извлечении каждым из способов.

Расширенный логический анализ

- Календари, заметки, список контактов, история звонков

- Сообщения SMS и iMessage

- История браузера Safari, закладки и открытые вкладки

- Фото и видео

- Пароли пользователя из связки ключей (источник — резервная копия с паролем)

Частичное извлечение файловой системы

- История переписки в программах мгновенного обмена сообщениями (кроме iMessage) — например, Telegram

- Базы данных приложений социальных сетей

- Данные из сторонних почтовых клиентов

- Данные и рабочие базы данных приложений, которые пользователь установил из App Store, большая часть которых не сохраняется в резервных копиях

- Некоторые системные базы данных, не попадающие в резервные копии

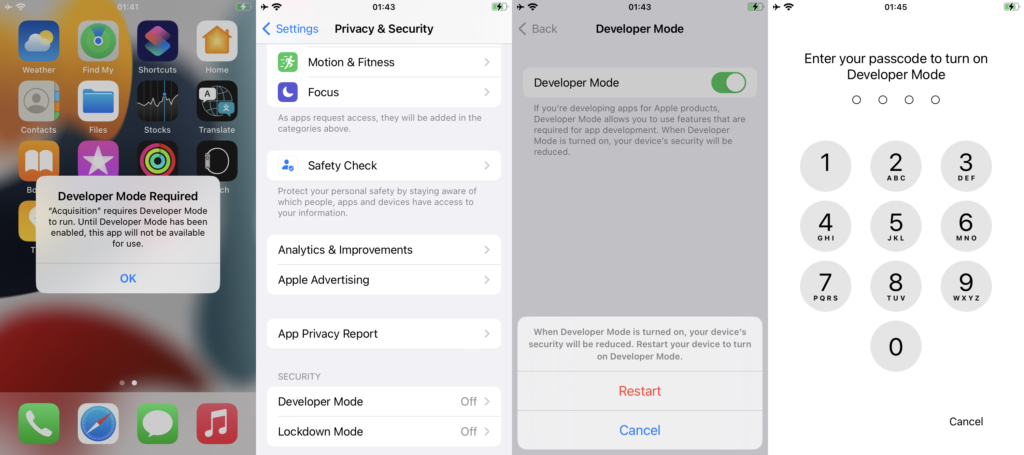

Шаги по установке агента и извлечению данных

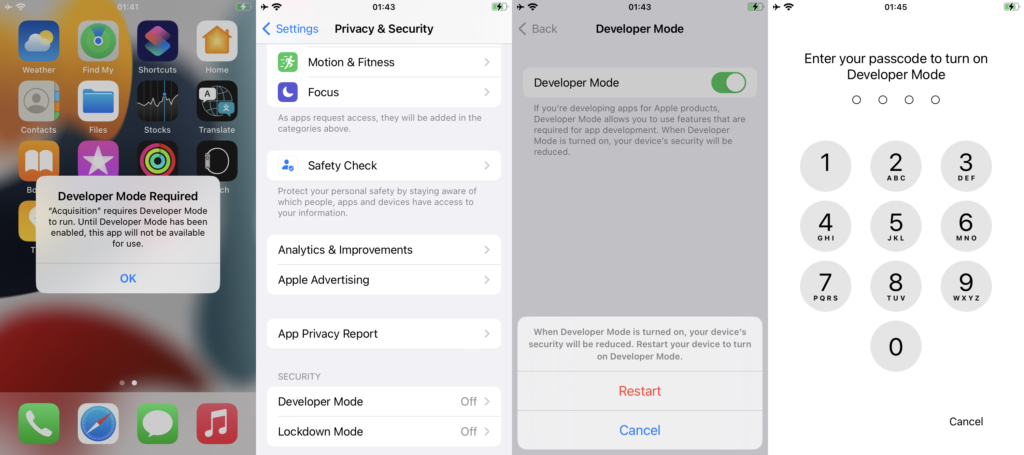

Для использования метода извлечения частичной файловой системы используйте инструкции по установке и использованию агента-экстрактора. Единственным отличием от предыдущего процесса будет дополнительный шаг по включению режима разработчика в iOS 16.x.

Установка iOS Forensic Toolkit

- macOS: не забудьте сбросить флажок карантина для v8.

- Windows: приостановите работу Windows Defender (или другого установленного на компьютере антивируса) на время установки и использования инструментария. Антивирус может ложно определить инструментарий в качестве вредоносного ПО, что связано с наличием в коде агента-экстрактора ряда эксплойтов, которые используются для эскалации привилегий на исследуемых устройствах.

ВНИМАНИЕ: при извлечении данных из iOS 16.x вам потребуется вручную активировать на устройстве режим разработчика. Для этого зайдите в настройки устройства и включите режим Developer Mode в меню Settings > Privacy & Security. Активацию режима необходимо подтвердить вводом кода блокировки устройства.

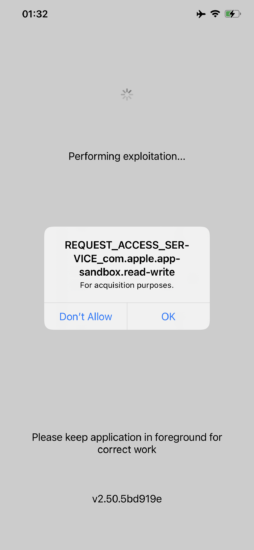

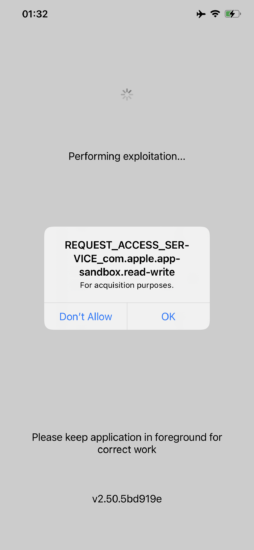

Агент затребует дополнительных разрешений; коснитесь ОК для подтверждения.

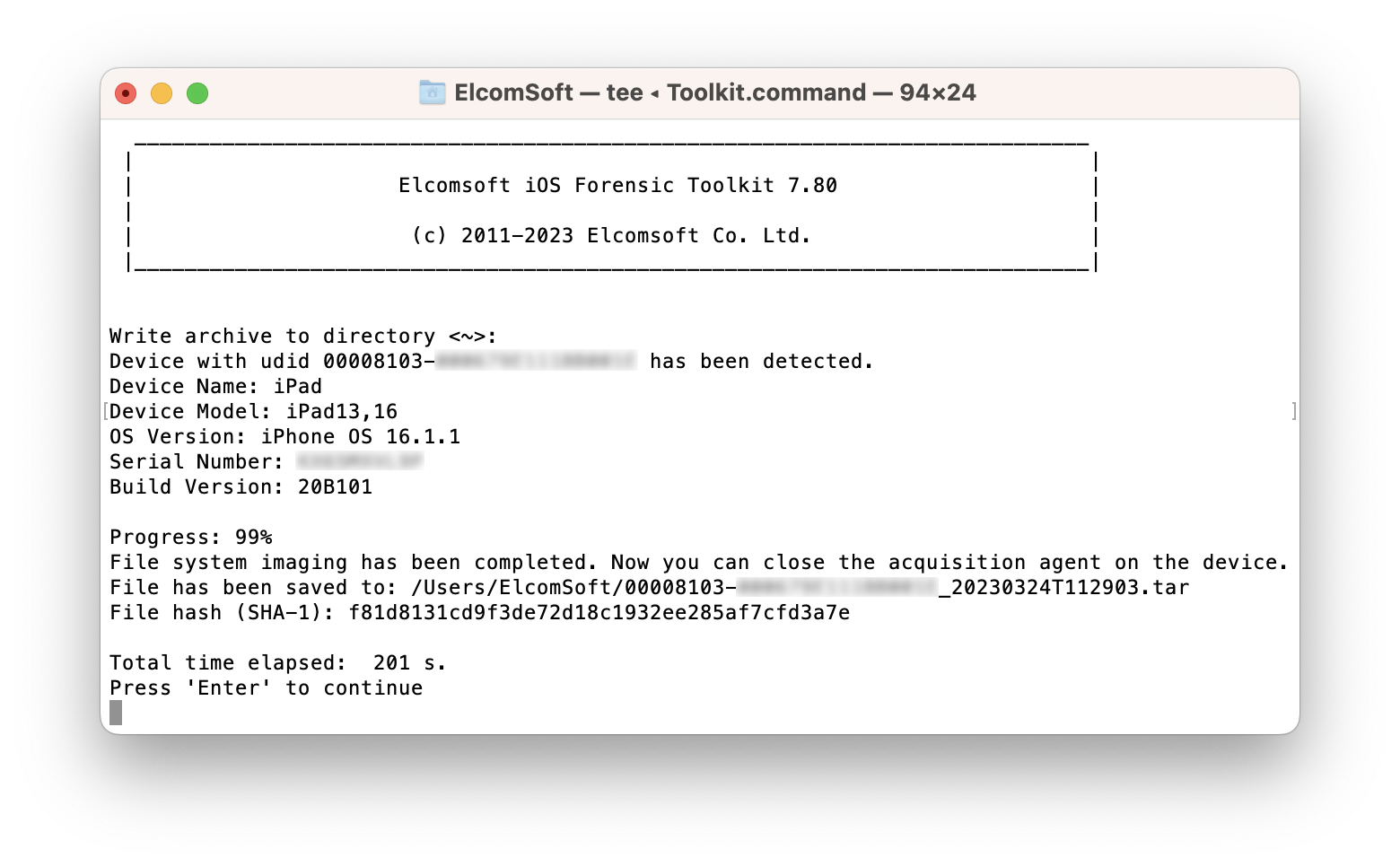

Режим частичного извлечения файловой системы доступен как в iOS Forensic Toolkit 8.20 (только для Mac, интерфейс командной строки), так и в версии 7.80 (редакции для Mac и Windows, интерфейс в виде консольного меню). Различий в результате извлечения между этими версиями нет.

Заключение

В новых сборках iOS Forensic Toolkit для Windows и Mac мы представили новый механизм низкоуровневого доступа, который позволяет извлекать части файловой системы из устройств Apple последних поколений. Частичное извлечение файловой системы доступно для iOS 15.6 до 16.1.2 включительно, в том числе на моделях iPhone актуального 14-го поколения и планшетах на процессорах M1/M2, и идеально дополняет набор данных, доступных посредством расширенного логического анализа.

Агент-экстрактор, входящий в состав iOS Forensic Toolkit, использует ряд известных уязвимостей в операционной системе, чтобы повысить уровень доступных привилегий на исследуемом устройстве. Однако, для ряда версий iOS существуют защитные механизмы, реализованные в ядре, которые ограничивают доступ к некоторым разделам файловой системы. Новый эксплойт использует уязвимость в менеджменте виртуальной памяти для повышения привилегий в песочнице. На данный момент эксплойт не может полностью выйти из песочницы, что ограничивает доступ к части файловой системы, относящейся к данным сторонних приложений.

Таким образом, новый механизм низкоуровневого доступа дополняет возможности извлечения данных из устройств Apple последних поколений и может быть полезен для проведения расследования. Однако, для максимально полного извлечения данных необходимо использовать и другие методы, включая расширенный логический анализ.