При использовании криминалистических инструментов для логического анализа iPhone рекомендуется создавать резервные копии с паролем. Парадоксально, но факт: в таких резервных копиях доступен существенно больший объём информации по сравнению с резервными копиями без пароля. Разработчикам криминалистических программ этот факт известен, и в процессе создания резервной копии используется временный пароль. О том, для чего нужен пароль в процессе логического анализа и какие именно пароли по умолчанию устанавливают различные криминалистические пакеты — в этой статье.

Резервные копии и iTunes

Cуществует несколько методов извлечения данных из iPhone, но основным источником данных были и остаются резервные копии iOS. Извлечение резервной копии из устройства доступно практически всегда независимо от модели iPhone и версии iOS, но только если устройство разблокировано или может быть разблокировано. Мы много писали о резервных копиях, и в этой статье мы не будем повторять то, о чём уже говорилось. Если вы хотите ознакомиться с темой — прочтите статью Логический анализ iPhone: резервные копии iTunes | Блог Элкомсофт.

Какое отношение имеют резервные копии к приложению iTunes? Самое прямое: на компьютерах Windows именно это приложение отвечает за создание резервных копий. Так было и в macOS, но в свежих сборках macOS Catalina и macOS Big Sur от использования iTunes отказались. Теперь резервные копии создаются непосредственно из приложения Finder. Тем не менее, эксперты-криминалисты продолжают использовать термин «резервная копия в формате iTunes».

Впрочем, даже термин «резервная копия» выходит из моды. В различных криминалистических пакетах нам встречались названия «логический анализ», «логическое извлечение» и даже «метод 1» и «метод 2». Добавим к этом маркетинговые приставки «расширенный» и «продвинутый» — и получим малопонятные конструкции вроде «расширенное логическое извлечение по методу 1». Догадаться, что это обозначает, невозможно без чтения документации. Тем не менее, логическим анализом можно получить лишь следующие данные — именно они, как правило, и скрываются за «расширенными» и «продвинутыми» методами:

- Информация об устройстве (модель, название, характеристики)

- Резервная копия в формате iTunes

- Медиа-файлы (фото, видео, музыка, метаданные)

- Файлы приложений

- Журналы диагностики

В целом, на этом — всё. Никакие другие данные из устройства получить методом логического анализа невозможно.

Пароль к резервной копии

О паролях к резервным копиям iOS мы также неоднократно писали. Напомним основные тезисы:

- Если резервная копия защищена паролем, и пароль — неизвестен, у вас проблема.

- Если резервная копия паролем не защищена — установите свой.

Поясним тезисы. Но для начала — немного истории:

- iOS до версий iOS 9.x включительно: пароль к резервной копии можно быстро восстановить

- iOS 10.0: исключительно слабая защита (ошибка в реализации), очень быстрые атаки

- iOS 10.1: проблема исправлена, откат к защите iOS 9.x

- iOS 10.2: защита усилена, скорость атаки стала очень медленной

- iOS 11: возможен сброс пароля через настройки (с рядом последствий)

- iOS 13: смена пароля на резервную копию требует ввода кода блокировки экрана на устройстве

А теперь — поясним тезисы. Особенность резервных копий iOS — в том, что зашифрованные копии содержат больше данных, чем незашифрованные. В частности, расшифровать Связку ключей можно исключительно в том случае, если был использован пароль — даже при том, что физически копия Связки ключей присутствует и в незашифрованных резервных копиях.

Иными словами, установите пароль на резервную копию перед тем, как приступать к извлечению данных.

Продолжение

В 2016 году мы решили автоматизировать установку паролей к резервным копиям. В процесс логического анализа наш продукт Elcomsoft iOS Forensic Toolkit устанавливал временный пароль, создавал резервную копию и удалял пароль, возвращая настройки устройства в оригинальное состояние.

Этот подход оправдался: с каждым новым релизом Apple сохраняет всё больше данных только в резервных копиях с паролем, и всё меньше — в незашифрованных. К таким данным относятся история браузера Safari, данные приложения Здоровья, Связка ключей и многие другие.

Резервные копии в macOS Big Sur

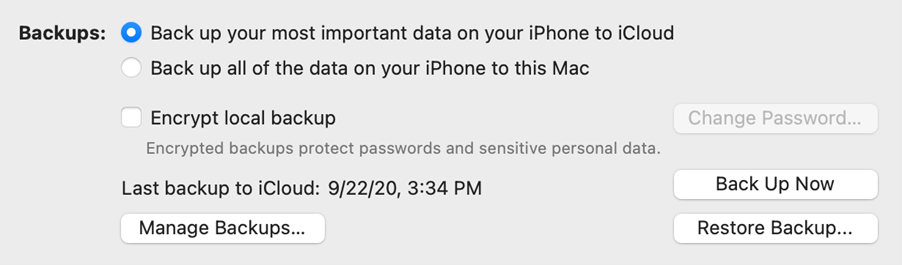

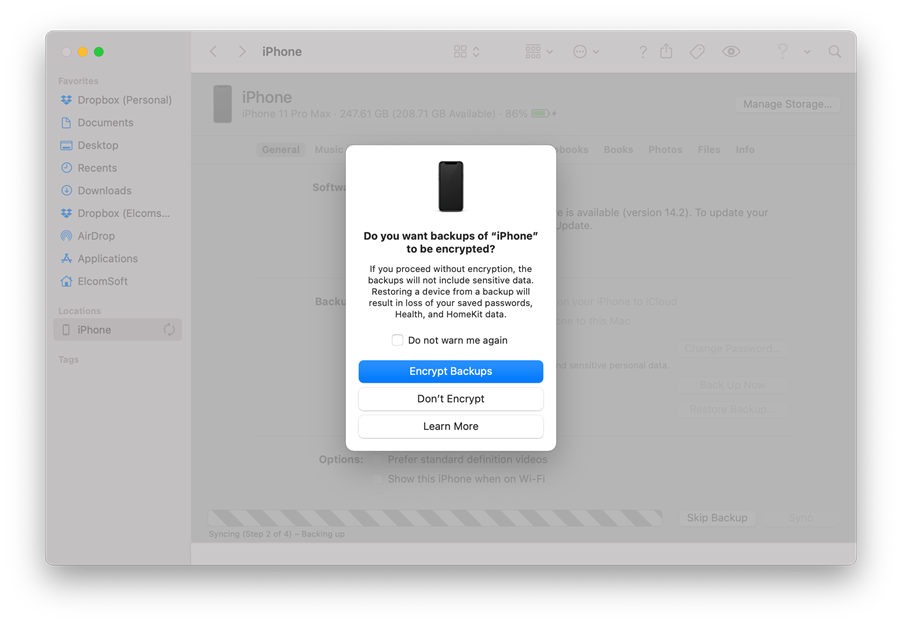

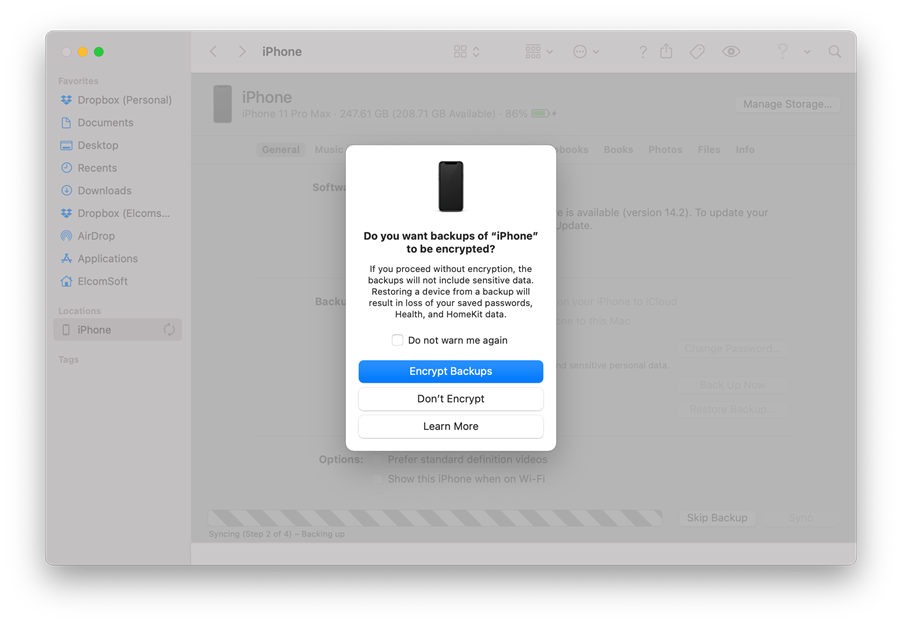

В macOS Big Sur настройки шифрования резервных копий выглядят… непонятно.

Если включить создание локальных резервных копий, появится следующее окно:

Рекомендуем вместо этого воспользоваться iOS Forensic Toolkit, который автоматически установит временный пароль и извлечёт максимально возможный объём информации.

Пароли по умолчанию

Вскоре вслед за нами и остальные поставщики криминалистического ПО начали устанавливать на резервные копии временные пароли. Однако не все из них корректно удаляют временный пароль, что может привести к тому, что вновь создаваемые устройством резервные копии будут зашифрованы, даже если криминалистическое ПО не используется. Ниже приводится список известных нам временных паролей от различных производителей, включая наш собственный продукт.

- Elcomsoft iOS Forensic Toolkit: 123

- Cellebrite UFED: 1234

- MSAB XRY: 1234

- Belkasoft Evidence Center: 12345

- Oxygen Forensic Detective: oxygen

- Magnet AXIOM: mag123

Помимо паролей из этого списка рекомендуем попробовать пароль, совпадающий с паролем от Apple ID пользователя, а также пароль, совпадающий с кодом блокировки экрана.

Взлом пароля к резервной копии

Если же пароль установлен и неизвестен, а ни один из паролей по умолчанию не сработал, вам придётся либо воспользоваться функцией сброса пароля, появившейся в iOS 11, либо запустить перебор паролей. Подробнее об этом можно узнать из нашей статьи Резервные копии iPhone: четыре способа разобраться с паролем. Если же вам придётся прибегнуть к перебору, поможет использование качественных словарей и новейших NVIDIA RTX 3080 или 3090. Тем не менее, рассчитывайте на очень медленный перебор — порядка 350 паролей в секунду на одной видеокарте. Для сравнения, в старых версиях iOS нам удавалось достичь скоростей порядка 220 тысяч паролей в секунду. Сейчас же подобрать получится лишь относительно простые пароли, в состав которых входит до 7 цифр, или 6 букв в одном регистре, или 5 символов в обоих регистрах.