В преддверии Нового Года мы обновляем iOS Forensic Toolkit, инструмент для низкоуровневого извлечения данных из мобильных устройств Apple. В обновлении добавлена поддержка checkm8 для iOS, iPadOS и tvOS 16.2. В отдельной ветке продукта восстановлена возможность установки агента-экстрактора на мобильные устройства Apple с компьютеров под управлением Windows, в поддержка агента расширена до версии iOS 15.5.

Для полного извлечения файловой системы из устройств Apple крайне желательно иметь учётную запись разработчика, но с регистрацией в этой программе Apple уже давно существуют проблемы, а проблема с оплатой может стать нерешаемой. Мы разработали решение, позволяющее использовать обычные учётные записи — но только на компьютерах под управлением macOS. Использование учётной записи Apple ID, не принадлежащей разработчику, сопряжено с рисками и ограничениями. В этой статье мы расскажем, как установить агент-экстрактор и верифицировать подпись с обычного Apple ID относительно безопасным образом.

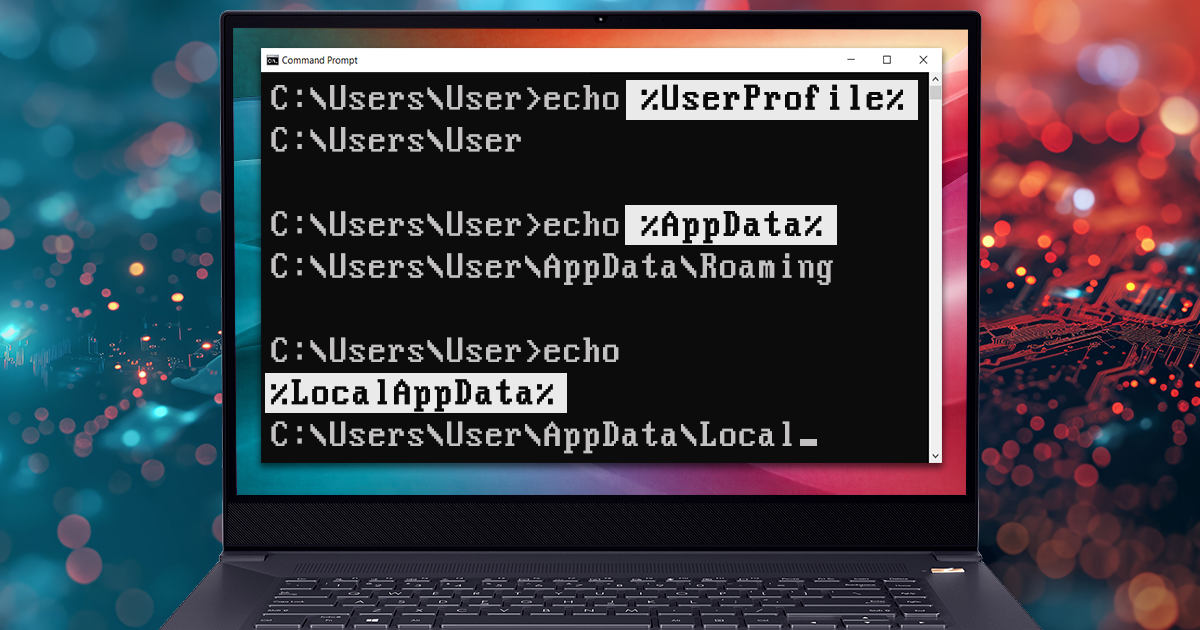

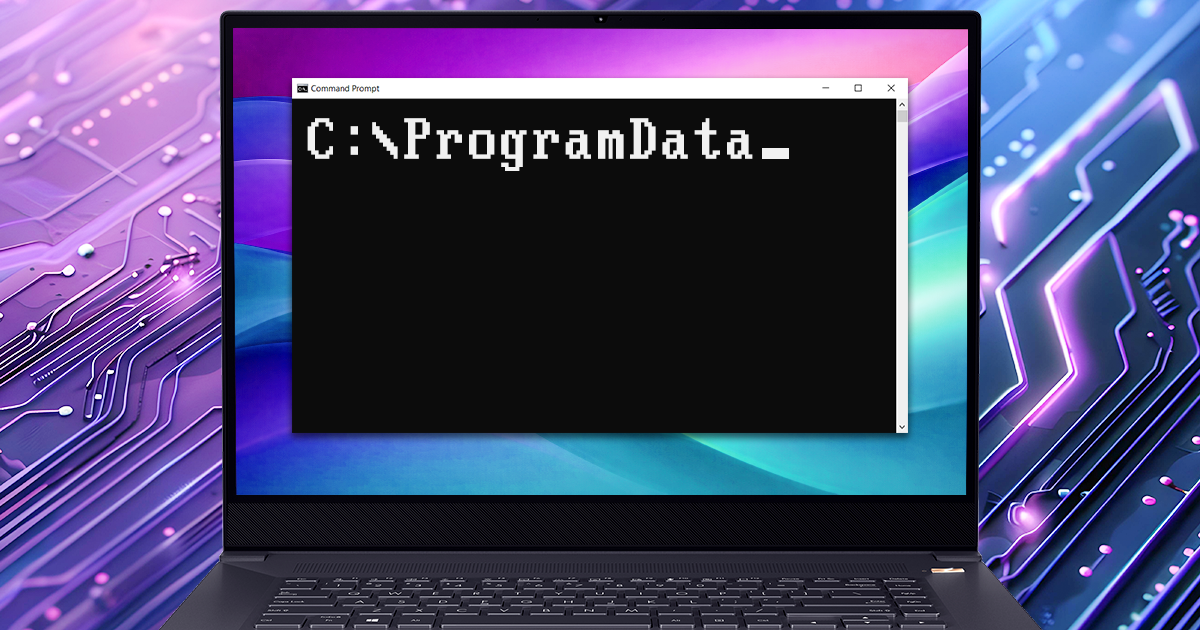

За что браться в первую очередь: пароли к архивам, документам или учётным записям Windows? В этой статье мы расскажем о преимуществах стратегии, в рамках которой приоритет отдаётся именно паролю к учётной записи пользователя для входа в Windows. Спойлер: восстановив один лишь этот пароль, можно получить доступ к десяткам (а иногда — сотням) паролей, которые хранятся в браузере пользователя.

В нескольких поколениях Apple TV, основанных на чипах A5, A8 и A10X, присутствует уязвимость загрузчика, позволяющая извлечь из этих устройств данные посредством эксплойта checkm8. Уязвимость присутствует в моделях Apple TV 3 (2012 и 2013), Apple TV HD (ранее известный как Apple TV 4) 2015 и 2021 и Apple TV 4K (2017). В более новых версиях приставки уязвимость загрузчика была исправлена, но для упомянутых выше устройств доступно полноценное извлечение данных, о чём и пойдёт речь в данной статье.

Извлечение данных из часов Apple Watch S3 через эксплойт загрузчика checkm8 позволяет получить доступ к цифровым уликам, к которым невозможно подобраться никаким другим способом. В этой публикации мы подробно расскажем о том, как подключить часы Apple Watch S3 к компьютеру, как перевести часы в режим DFU и какие команды в инструментарии iOS Forensic Toolkit 8.0 использовать для доступа к данным.

Способов извлечения данных из устройств Apple — множество, и чем старше устройство и/или установленная на нём версия операционной системы, тем больше вариантов доступно эксперту-криминалисту. Как правильно выбрать способ извлечения данных из iPhone, iPad, Apple TV или Apple Watch и что делать, если доступных способов несколько?

Доступ к файловой системе и Связке ключей на iPhone невозможен без эскалации привилегий. В ранних версиях iOS Forensic Toolkit для этого использовался джейлбрейк – способ, с которым связан ряд рисков. Использование агента-экстрактора собственной разработки предлагает возможность извлекать данные из iPhone без джейлбрейка. В сравнении с другими методами агент-экстрактор демонстрирует высокую скорость, надёжность и совместимость.

В экосистеме Apple присутствует полный набор средств для резервного копирования, восстановления и синхронизации данных через облако. Те же механизмы могут использоваться и в целях криминалистического анализа, чем и занимаются эксперты в области облачной криминалистики. В этой статье мы расскажем о том, какие типы данных хранятся в облаке, чем отличаются резервные копии от синхронизированных данных, о сквозном шифровании и трёх разных механизмах хранения фотографий в облаке.

Расширенное логическое извлечение — универсальный способ доступа к данным, который работает для всех поколений смартфонов и планшетов Apple независимо от запущенной версии ОС. В предыдущих версиях iOS Forensic Toolkit процесс извлечения был реализован в полуавтоматическом режиме, но переход на командную строку в восьмой версии инструментария потребовал нового подхода. В этой статье подробно описаны шаги, необходимые для расширенного логического анализа устройств iPhone и iPad.

Логический анализ — самый простой и самый совместимый способ извлечения данных из устройств Apple. Создаваемые в процессе работы резервные копии являются важнейшей частью подхода, а количество доступных для анализа данных будет больше, если резервная копия защищена паролем. По этой причине в программах для криминалистов на резервные копии автоматически устанавливаются временные пароли. По окончании работы временные пароли должны быть удалены, но это не всегда так. Почему в устройствах остаются временные пароли и как их обойти — в этой статье.