Извлечение данных через облако — один из из наиболее распространённых способов получения улик. Важно понимать, что анализ данных, собранных компанией Google в собственном облаке, способен предоставить значительно более полные данные по сравнению с самым низкоуровневым анализом единственного телефона с Android. Сегодня мы поговорим об одной из особенностей облачного анализа: возможности извлекать данные пользователя, хранящиеся в учётной записи Google, без его логина и пароля.

Современный смартфон — бесценный кладезь информации с одной стороны и вполне реальная угроза приватности с другой. Смартфон знает о пользователе столько, сколько не знает ни один человек — начиная с подробной истории местоположения и общения в интернете и заканчивая кругом общения в реальной жизни, который определяется распознаванием лиц встроенными технологиями искусственного интеллекта. Чем больше и чем разнообразнее становится информация, собираемая о пользователе, тем в большей степени её требуется защищать. Задача же правоохранительных органов прямо противоположна: улики требуется из устройства извлечь. Возникает конфликт интересов.

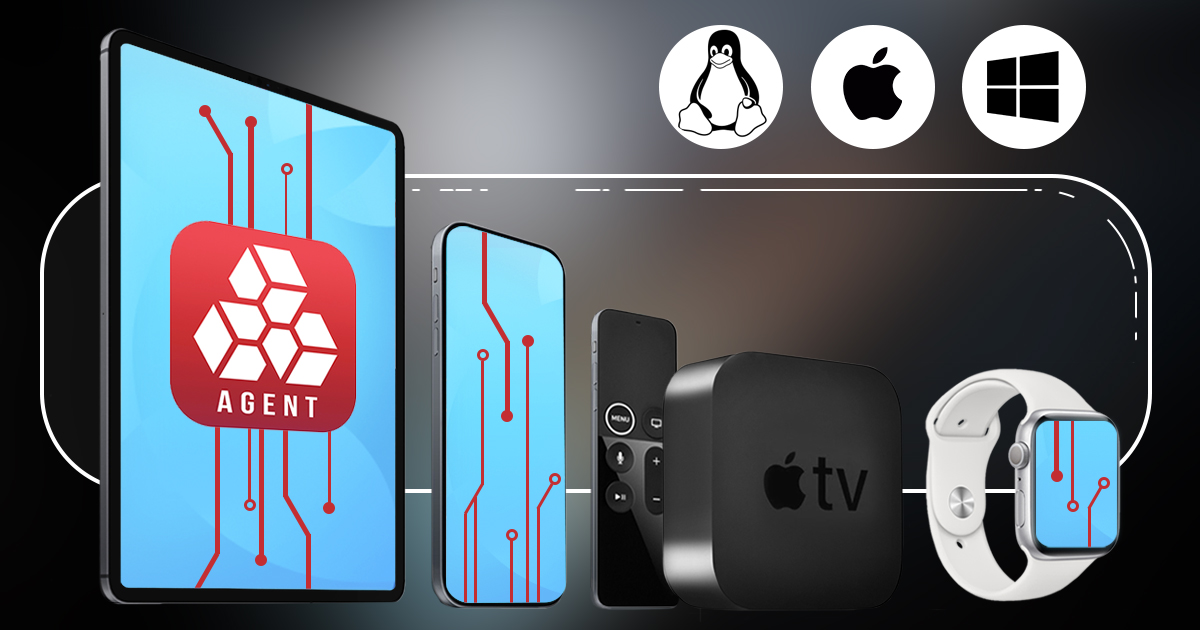

Только что вышла свежая сборка iOS Forensic Toolkit. Для пользователя — эксперта-криминалиста, — изменения почти незаметны; внутри продукта, однако, изменилось многое. В этой статье мы расскажем о том, как работает один из самых интересных продуктов нашей компании, что изменилось в последней сборке и как это повлияет на процесс извлечения данных.

В новой версии Elcomsoft Cloud Explorer появилась поддержка такого интересного сервиса, как Личный кабинет Google. Личный кабинет Google отличается тем, что информация из него не попадает в скачанные с сайта Google данные. Получить доступ к Личному кабинету можно либо через веб-сайт компании, либо, если требуется офлайновый анализ, посредством Elcomsoft Cloud Explorer. В этой статье мы расскажем о сервисе Личный кабинет Google и о том, как данные из него можно извлечь и проанализировать.

Как получить доступ к файлам из учётной записи компьютера при проведении расследования или в случаях, когда сотрудник уволен? Ответ на этот вопрос очевиден далеко не всегда. Сброс пароля средствами Active Directory поможет войти в учётную запись, но не поможет получить доступ к данным, защищённым средствами DPAPI (например, сохранённым паролям пользователя). Кроме того, будет потерян доступ к файлам, зашифрованным средствами EFS. В этой статье мы расскажем об одной из возможностей получения доступа к учётным записям Windows посредством создания загрузочного USB-накопителя.

Приложения для обмена мгновенными сообщениями стали стандартом де-факто для переписки в реальном времени. Извлечение истории переписки из таких приложений и облачных сервисов может оказаться исключительно важным в ходе расследования. В этой статье мы сравниваем безопасность пяти самых распространённых приложений для обмена мгновенными сообщениями для iPhone в контексте их криминалистического анализа.

ecx, EIFT, einpb, EPB, EPV, iCloud, iCloud Drive, iMessage, Signal, Skype, Telegram, WhatsApp